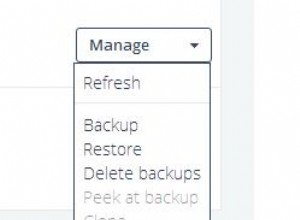

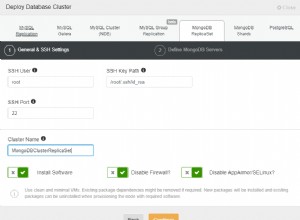

Trong các bài viết trước của loạt bài blog này, chúng tôi đã đề cập đến việc triển khai phân cụm / nhân bản (MySQL / Galera, MySQL Replication, MongoDB &PostgreSQL), quản lý và giám sát cơ sở dữ liệu và cụm hiện có của bạn, giám sát hiệu suất và tình trạng, cách thiết lập của bạn đạt hiệu quả cao có sẵn thông qua HAProxy và MaxScale, cách chuẩn bị cho bản thân chống lại thảm họa bằng cách lên lịch sao lưu, cách quản lý cấu hình cơ sở dữ liệu của bạn và trong bài đăng cuối cùng cách quản lý tệp nhật ký của bạn.

Một trong những khía cạnh quan trọng nhất của việc trở thành DBA trong ClusterControl là có thể ủy quyền nhiệm vụ cho các thành viên trong nhóm và kiểm soát quyền truy cập vào chức năng ClusterControl. Điều này có thể đạt được bằng cách sử dụng chức năng Quản lý người dùng, cho phép bạn kiểm soát ai có thể làm những gì. Bạn thậm chí có thể tiến thêm một bước nữa bằng cách thêm các nhóm hoặc tổ chức vào ClusterControl và ánh xạ họ với các vai trò DevOps của bạn.

Nhóm

Các nhóm có thể được xem là một tổ chức đầy đủ hoặc các nhóm người dùng. Các nhóm có thể được chỉ định cho các nhóm và theo cách này, nhóm chỉ hiển thị cho những người dùng trong nhóm mà nó đã được chỉ định. Điều này cho phép bạn điều hành nhiều nhóm hoặc tổ chức trong một môi trường ClusterControl. Rõ ràng là tài khoản quản trị ClusterControl sẽ vẫn có thể xem và quản lý tất cả các cụm.

Bạn có thể tạo một Nhóm mới thông qua Menu bên -> Quản lý người dùng -> Nhóm và nhấp vào dấu cộng ở bên trái trong phần Nhóm:

Sau khi thêm một Nhóm mới, bạn có thể chỉ định người dùng cho nhóm.

Người dùng

Sau khi chọn nhóm mới được tạo, bạn có thể thêm người dùng mới vào nhóm này bằng cách nhấn vào dấu cộng trên hộp thoại bên phải:

Bằng cách chọn vai trò, bạn có thể giới hạn chức năng của người dùng đối với Quản trị viên cấp cao, Quản trị viên hoặc Người dùng. Bạn có thể mở rộng các vai trò mặc định này trong phần Kiểm soát truy cập.

Kiểm soát truy cập

Vai trò tiêu chuẩn

Trong ClusterControl, các vai trò mặc định là:Quản trị viên cấp cao, Quản trị viên và Người dùng. Quản trị viên cấp cao là tài khoản duy nhất có thể quản lý nhóm, người dùng và vai trò. Quản trị viên cấp cao cũng có thể di chuyển các nhóm giữa các nhóm hoặc tổ chức. Vai trò quản trị thuộc về một tổ chức cụ thể và có thể xem tất cả các cụm trong tổ chức này. Vai trò người dùng chỉ có thể xem các cụm mà anh / cô ấy đã tạo.

Vai trò của Người dùng

Bạn có thể thêm các vai trò mới trong màn hình điều khiển truy cập dựa trên vai trò. Bạn có thể xác định các đặc quyền cho mỗi chức năng cho dù vai trò được cho phép (chỉ đọc), bị từ chối (từ chối), quản lý (cho phép thay đổi) hay sửa đổi (quản lý mở rộng).

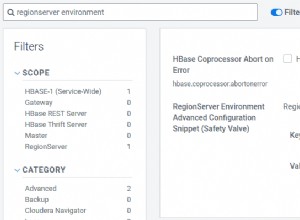

Nếu chúng tôi tạo một vai trò với quyền truy cập hạn chế:

Như bạn thấy, chúng tôi có thể tạo một người dùng có quyền truy cập hạn chế (chủ yếu là chỉ đọc) và đảm bảo người dùng này không vi phạm bất cứ điều gì. Điều này cũng có nghĩa là chúng tôi có thể thêm các vai trò phi kỹ thuật như Người quản lý tại đây.

Lưu ý rằng vai trò Quản trị viên cấp cao không được liệt kê ở đây vì đây là vai trò mặc định có cấp đặc quyền cao nhất trong ClusterControl và do đó không thể thay đổi được.

Quyền truy cập LDAP

ClusterControl hỗ trợ xác thực Active Directory, FreeIPA và LDAP. Điều này cho phép bạn tích hợp ClusterControl trong tổ chức của mình mà không cần phải tạo lại người dùng. Trong các bài đăng trên blog trước đó, chúng tôi đã mô tả cách thiết lập ClusterControl để xác thực với OpenLDAP, FreeIPA và Active Directory.

Khi điều này đã được thiết lập xác thực chống lại ClusterControl sẽ theo biểu đồ bên dưới:

Về cơ bản, phần quan trọng nhất ở đây là ánh xạ nhóm LDAP với vai trò ClusterControl. Điều này có thể được thực hiện khá dễ dàng trong trang Cài đặt LDAP trong Quản lý người dùng.

Hộp thoại ở trên sẽ ánh xạ DevopsTeam tới vai trò Người dùng bị giới hạn trong ClusterControl. Sau đó, lặp lại điều này cho bất kỳ nhóm nào khác mà bạn muốn lập bản đồ. Sau điều này, bất kỳ người dùng nào xác thực với ClusterControl sẽ được xác thực và ủy quyền thông qua tích hợp LDAP.

Lời kết

Kết hợp tất cả những điều trên cho phép bạn tích hợp ClusterControl tốt hơn vào tổ chức hiện tại của mình, tạo các vai trò cụ thể với quyền truy cập hạn chế hoặc đầy đủ và kết nối người dùng với các vai trò này. Cái hay của điều này là giờ đây bạn đã linh hoạt hơn nhiều trong cách bạn tổ chức xung quanh cơ sở hạ tầng cơ sở dữ liệu của mình:ai được phép làm gì? Ví dụ, bạn có thể tải nhiệm vụ kiểm tra sao lưu cho kỹ sư độ tin cậy của trang web thay vì để DBA kiểm tra chúng hàng ngày. Cho phép các nhà phát triển của bạn kiểm tra các tệp nhật ký MySQL, Postgres và MongoDB để tương quan với việc giám sát của họ. Bạn cũng có thể cho phép một nhà phát triển cấp cao mở rộng quy mô cơ sở dữ liệu bằng cách thêm nhiều nút / phân đoạn hơn hoặc nhờ một kỹ sư DevOps dày dạn cố vấn viết.

Như bạn có thể thấy các khả năng ở đây là vô tận, vấn đề chỉ là làm thế nào để mở khóa chúng. Trong loạt blog của Developer Studio, chúng tôi đi sâu hơn về tự động hóa với ClusterControl và để tích hợp DevOps, chúng tôi mới phát hành CCBot.