Lỗ hổng Meltdown và Spectre

Những lỗ hổng nghiêm trọng mới này là gì? “Meltdown” và “Spectre” là những lỗ hổng trong cách nhiều thiết kế bộ vi xử lý hiện đại triển khai việc thực thi các hướng dẫn mang tính đầu cơ. Được phát hiện độc lập vào tháng 6 năm ngoái, những lỗ hổng này có thể bị các chương trình độc hại khai thác để lấy cắp thông tin nhạy cảm từ máy tính cá nhân, thiết bị di động và thậm chí là cơ sở hạ tầng đám mây, nơi hàng triệu doanh nghiệp lưu trữ hồ sơ dữ liệu khách hàng của họ. Thông tin chi tiết hơn có thể được tìm thấy tại CVE-2017-5715 và CVE-2017-5754

-

Tan chảy

Meltdown phá vỡ sự cô lập cơ bản nhất giữa các ứng dụng của người dùng và hệ điều hành. Đọc thêm.

-

Bóng ma

Spectre phá vỡ sự cô lập giữa các ứng dụng khác nhau. Đọc thêm.

Trong tuần qua, nhóm ScaleGrid đã chạy các bài kiểm tra hiệu suất để xác định tác động của bản vá lỗi nhân CPU Meltdown đối với máy chủ MongoDB của chúng tôi. Trong bài đăng này, chúng tôi sẽ đề cập đến kết quả của các bài kiểm tra Meltdown mà chúng tôi đã chạy cho từng nền tảng trong số ba nền tảng đám mây mà chúng tôi hỗ trợ - Amazon AWS, Microsoft Azure và DigitalOcean (DO).

Giàn thử nghiệm

Chúng tôi đã sử dụng Yahoo! Điểm chuẩn phục vụ trên đám mây (YCSB) để chạy các bài kiểm tra này và chạy trên loại phiên bản 'Large' của chúng tôi - thường có RAM khoảng 8GB. Đây là hai phần chủ yếu mà chúng tôi đã chạy:

- Chèn khối lượng công việc

- Khối lượng công việc A / Khối lượng công việc cân bằng:50% Đọc, 50% Ghi

Để biết thêm chi tiết về phương pháp thử nghiệm, vui lòng tham khảo bài đăng của chúng tôi, Cách đánh giá điểm chuẩn MongoDB với YCSB.

Tóm tắt kiểm tra sự tan chảy của đám mây

|

|---|

Cải thiện năng suất, bảo mật và hoạt động quản lý cơ sở dữ liệu của bạn trong vòng chưa đầy 15 phút.Khám phá trong bản dùng thử MIỄN PHÍ 30 ngày | |

|---|---|

|  |

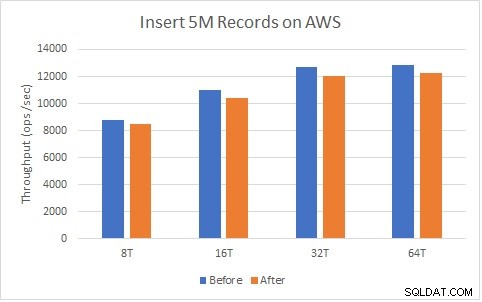

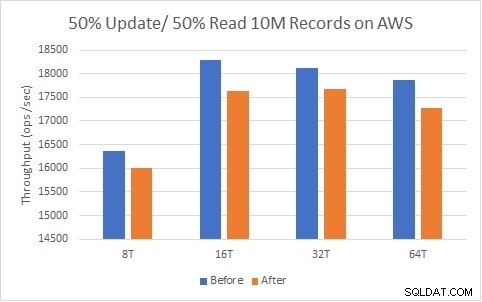

Thử nghiệm tan chảy AWS

Chúng tôi sử dụng AWS Amazon Linux cho tất cả các dịch vụ lưu trữ cụm của chúng tôi cho AWS MongoDB® và Redis ™ * trên AWS. Để biết thêm chi tiết về các bản vá, hãy tham khảo Bản tin bảo mật AWS.

Tóm tắt các bài kiểm tra AWSTrung bình, chúng tôi thấy 4% -5% lần truy cập vào luồng chèn AWS và 2-3% lần truy cập vào khối lượng công việc cân bằng. Loại phiên bản cơ bản cho loại này là 'loại HVM' (máy ảo phần cứng) - vì vậy tác động dự kiến là tối thiểu. Với các loại phiên bản Paravirtual (PV), tác động sẽ lớn hơn nhiều (gần với những gì chúng ta thấy và phác thảo với Azure bên dưới). |

|---|

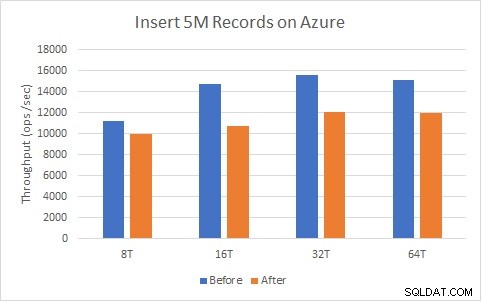

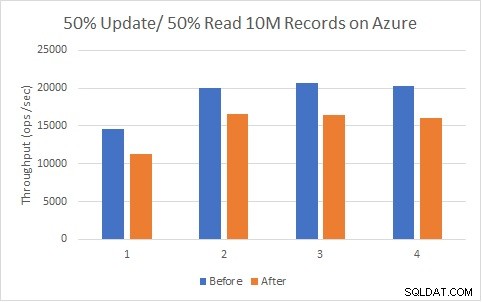

Kiểm tra Azure Meltdown

Chúng tôi sử dụng CentOS 6 cho tất cả các cụm của chúng tôi cho MongoDB trên Azure. Đây là nơi bạn có thể tìm thêm thông tin về các bản vá lỗi Azure và các bản vá lỗi Microsoft Windows.

Tóm tắt Kiểm tra AzureTrung bình, chúng tôi thấy khối lượng công việc chèn Azure đạt 10-20% và 20-25% trong khối lượng công việc cân bằng. |

|---|

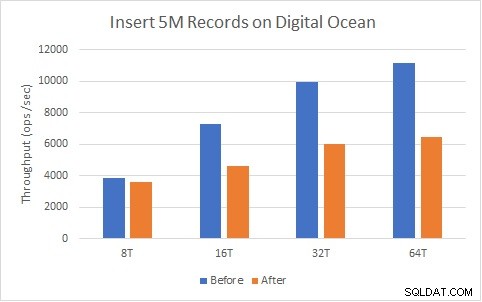

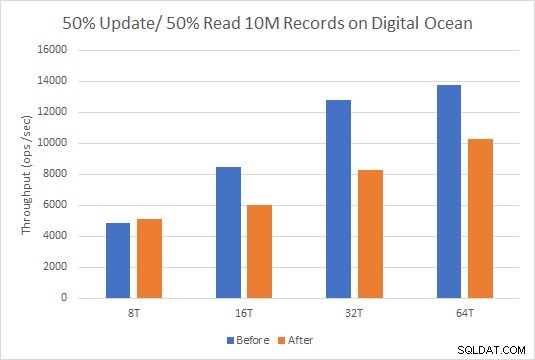

Kiểm tra kỹ thuật số tan chảy trên DigitalOcean

Chúng tôi sử dụng CentOS 6 cho tất cả các cụm của chúng tôi cho MongoDB trên DigitalOcean. Đây là nơi bạn có thể tìm thêm thông tin về các bản vá có sẵn cho các giọt DigitalOcean của mình.

Tóm tắt các bài kiểm tra DigitalOceanChúng tôi thấy 30% lần truy cập vào hiệu suất chèn và khoảng 30% trong khối lượng công việc cân bằng. |

|---|

Chúng tôi cam kết giúp khách hàng của mình giữ cho các máy chủ MongoDB của họ được vá và bảo mật khỏi các lỗ hổng bảo mật. Để tìm hiểu thêm về cách bảo vệ hơn nữa việc triển khai đám mây MongoDB của bạn, hãy xem bài đăng của chúng tôi, Ba phương pháp bảo mật MongoDB - Xác thực, Ủy quyền và Kiểm toán.

Nếu bạn có bất kỳ câu hỏi nào về bảo vệ Meltdown cho máy chủ MongoDB của mình, vui lòng liên hệ với chúng tôi theo địa chỉ support@scalegrid.io.