Ở đây, chúng ta sẽ xem xét các bước chi tiết để Bật TLS trong Oracle Apps R12.2

Mục lục

Giới thiệu:

Dữ liệu giữa trình duyệt web và máy chủ web di chuyển không được mã hóa trong ứng dụng R12 Vì vậy, mật khẩu và các thông tin khác có thể được theo dõi bởi trình thám thính. Chúng tôi đang tránh điều này bằng cách triển khai SSL trong R12.

Với việc triển khai SSL, dữ liệu được truyền đi dưới dạng mã hóa và Chỉ trình duyệt web và máy chủ web mới có thể giải mã.

Việc triển khai yêu cầu chứng chỉ SSL và cấu hình trong môi trường R12 theo cấu hình

SSL là gì?

SSL và TLS là giao thức mật mã đảm bảo quyền riêng tư giữa các ứng dụng giao tiếp và người dùng của chúng trên Internet

Bảo mật tầng truyền tải (TLS) là gì

Bảo mật lớp truyền tải, hoặc TLS, là sự kế thừa của SSL. TLS, giống như SSL, là một giao thức mã hóa lưu lượng giữa máy khách và máy chủ. TLS tạo một kết nối được mã hóa giữa hai máy cho phép truyền thông tin cá nhân mà không gặp phải vấn đề nghe trộm, giả mạo dữ liệu hoặc giả mạo tin nhắn.

Cách SSL hoạt động

- Máy khách gửi yêu cầu tới máy chủ bằng chế độ kết nối HTTPS.

- Máy chủ xuất trình chứng chỉ kỹ thuật số của nó cho máy khách. Chứng chỉ này chứa thông tin nhận dạng của máy chủ như tên máy chủ, khóa công khai của Tổ chức và máy chủ cũng như chữ ký số của khóa cá nhân CA

- Máy khách (trình duyệt web) có khóa công khai của tất cả CA. Nó giải mã khóa cá nhân của chứng chỉ kỹ thuật số Việc xác minh này chứng minh rằng người gửi đã có quyền truy cập vào khóa cá nhân và do đó có khả năng là người được liên kết với khóa công khai. Nếu quá trình xác minh diễn ra tốt đẹp, máy chủ được xác thực là máy chủ đáng tin cậy.

- Máy khách gửi cho máy chủ danh sách các cấp độ mã hóa hoặc mật mã mà nó có thể sử dụng.

- Máy chủ nhận danh sách và chọn cấp độ mã hóa mạnh nhất mà chúng có điểm chung.

- Máy khách mã hóa một số ngẫu nhiên bằng khóa công khai của máy chủ và gửi kết quả đến máy chủ (chỉ máy chủ mới có thể giải mã bằng khóa riêng của nó); sau đó cả hai bên sử dụng số ngẫu nhiên để tạo khóa phiên duy nhất để mã hóa và giải mã dữ liệu tiếp theo trong phiên

Việc triển khai ssl sẽ phụ thuộc vào cấu trúc liên kết của việc triển khai R12. Tôi ở đây nêu bật tất cả vấn đề chính.

Điểm kết thúc TLS

- Điểm kết thúc TLS là máy chủ điểm cuối cho kết nối được mã hóa đã được khởi tạo bởi ứng dụng khách (ví dụ:trình duyệt).

- Trong trường hợp của Oracle E-Business Suite, Máy chủ HTTP của Oracle có thể hoạt động như một điểm kết thúc TLS. Điểm kết thúc TLS thay thế, chẳng hạn như proxy ngược hoặc bộ cân bằng tải, có thể được định cấu hình trước Máy chủ HTTP của Oracle.

Cấu trúc liên kết SSL khác nhau

- Một lần triển khai máy chủ web duy nhất với Điểm kết thúc TLS làm máy chủ web

Điều này khá đơn giản. Chúng tôi sẽ cần chứng chỉ số cho máy chủ web. Các bước thẳng về phía trước. Lưu lượng giữa trình duyệt web và máy chủ web sẽ được mã hóa

- Việc có bộ cân bằng tải đang phân phát tới 2 máy chủ web trở lên khiến việc này hơi phức tạp một chút

Trong trường hợp này, chúng tôi có thể có các tùy chọn sau

1. Kết thúc mã hóa lưu lượng truy cập (Điểm kết thúc TLS dưới dạng máy chủ web)

Toàn bộ luồng lưu lượng, tức là từ trình duyệt đến bộ cân bằng tải và từ bộ cân bằng tải đến máy chủ web được mã hóa

Có hai cách để làm điều đó

a) Cấu hình chuyển tiếp :Cân bằng tải trong trường hợp này không giải mã / mã hóa thông báo. Nó chỉ chuyển qua lưu lượng truy cập đến máy chủ web

b) Giải mã / mã hóa :Cân bằng tải trong trường hợp này giải mã lưu lượng ở mức cân bằng tải, sau đó mã hóa lại và gửi đến máy chủ web để giải mã lại nó

2. Điểm kết thúc SSL (Điểm kết thúc TLS thay thế):Lưu lượng giữa trình duyệt web và bộ cân bằng tải chỉ được mã hóa. Cân bằng tải hoạt động như trình kết thúc SSL và kết thúc SSL ở cấp cân bằng tải và chuyển lưu lượng truy cập không được mã hóa đến máy chủ web.

Các bước để thực hiện cấu hình trên mỗi cấu trúc liên kết được đưa ra dưới đây

Một lần triển khai máy chủ web với Điểm kết thúc TLS làm máy chủ web

Điểm quan trọng

1) Nâng cấp lên tối thiểu Bộ phát triển Java (JDK) 7.

Việc sử dụng TLS 1.2 yêu cầu tối thiểu Java 7

2) Nâng cấp phần mềm trung gian Oracle Fusion.

Việc sử dụng TLS 1.2 yêu cầu Oracle Fusion Middleware 1.1.1.9

3) Áp dụng các bản vá dành riêng cho sản phẩm.

Quy trình làm việc của Oracle - Áp dụng bản vá 22806350 :R12.OWF.C để giải quyết sự cố Trình gửi thư thông báo quy trình làm việc của Oracle.

Oracle iProcurement - Áp dụng (các) bản vá được đề cập trong Kiến thức hỗ trợ Oracle của tôi Tài liệu 1937220.1 , Oracle iProcurement, Exchange và OSN fail sau khi trang web của nhà cung cấp chuyển từ giao thức SSLv3 sang giao thức TLS (với SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , tương ứng với các phiên bản ứng dụng thích hợp.

Oracle iPayment - Áp dụng bản vá 22522877 :R12.IBY.C.

Oracle XML Gateway - Áp dụng bản vá 22326911 :R12.ECX.C.

Bước 1

Đặt môi trường của bạn

Các bước chi tiết trong phần này phải được thực hiện trên hệ thống tệp chạy (đang chạy) để đảm bảo rằng trong lần vá trực tuyến tiếp theo, thiết lập TLS sau đó sẽ được truyền sang hệ thống tệp vá. Không nên có một chu kỳ vá đang hoạt động tại thời điểm này. Để kiểm tra xem một Chu kỳ vá trực tuyến đã hoạt động hay chưa, bạn có thể sử dụng lệnh sau:

UNIX:

$ accept -status

- Đăng nhập vào cấp ứng dụng Oracle E-Business Suite Release 12.2 với tư cách là người dùng hệ điều hành sở hữu các tệp cài đặt.

- Hệ thống tệp có biến tệp ngữ cảnh Ứng dụng s_file_edition_type được đặt thành 'run' biểu thị hệ thống tệp đang chạy. Nguồn tệp môi trường cấp ứng dụng của bạn (

.env), nằm trong thư mục APPLIC_TOP trên hệ thống tệp đang chạy. Không nguồn tệp APPS .env, nếu không, các biến môi trường 10.1.2 sẽ được chọn và Oracle Wallet Manager 11g sẽ không khởi động được. Sau khi tìm nguồn cung cấp tệp môi trường, biến môi trường $ FILE_EDITION sẽ được "chạy". - Đặt biến môi trường PATH để bao gồm vị trí Fusion Middleware và biến DISPLAY cho owm gui

Ví dụ

xuất PATH =$ FMW_HOME / webtier / bin:$ FMW_HOME / oracle_common / bin:$ PATH

xuất DISPLAY =

S tep 2

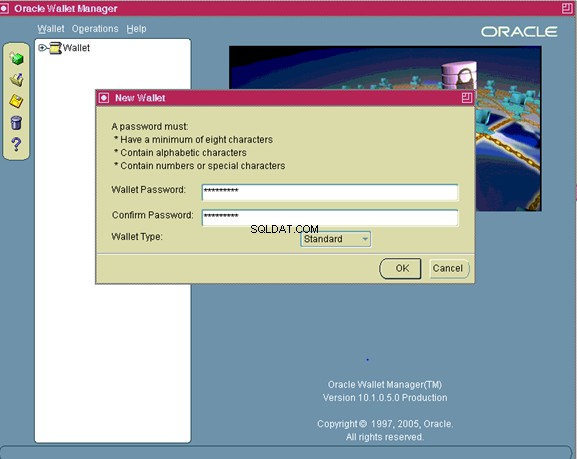

Tạo ví

Vị trí s_web_ssl_directory vẫn được sử dụng bởi một số thành phần Oracle E-Business Suite Release 12.2 (ví dụ:XML Gateway Transportation Agent OXTA) và trong quá trình nhân bản Oracle Fusion Middleware.

Chúng tôi có thể tìm thấy vị trí này theo cách dưới đây

mèo $ CONTEXT_FILE | grep “s_web_ssl_directory”

Mở trình quản lý Wallet dưới dạng quy trình nền:

| $ owm & |

Trên Trình đơn Trình quản lý Ví Oracle, điều hướng đến Ví>

Mới.

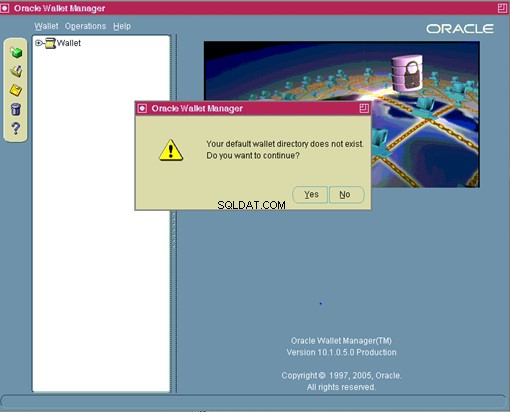

Trả lời KHÔNG cho:Thư mục ví mặc định của bạn không tồn tại. Bạn có muốn tạo nó ngay bây giờ không?

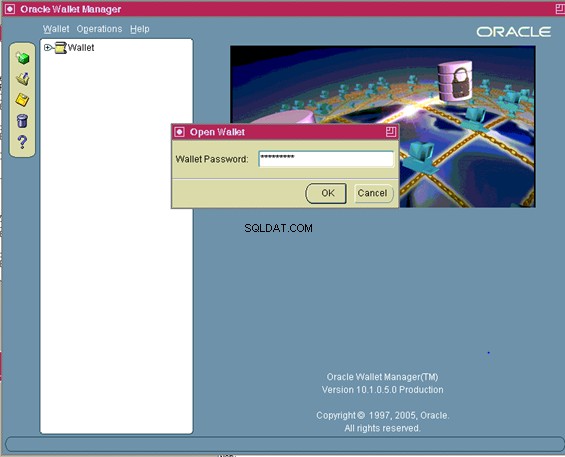

Màn hình ví mới bây giờ sẽ nhắc bạn nhập mật khẩu cho ví của bạn

Nhập mật khẩu và ghi nhớ nó

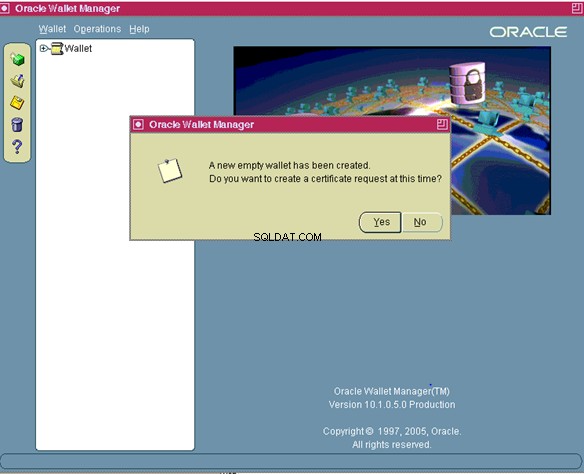

Một ví trống mới đã được tạo. Bạn có muốn tạo một yêu cầu chứng chỉ vào lúc này không?

Sau khi nhấp vào “Có” trong Màn hình Tạo Yêu cầu Chứng chỉ sẽ bật lên:

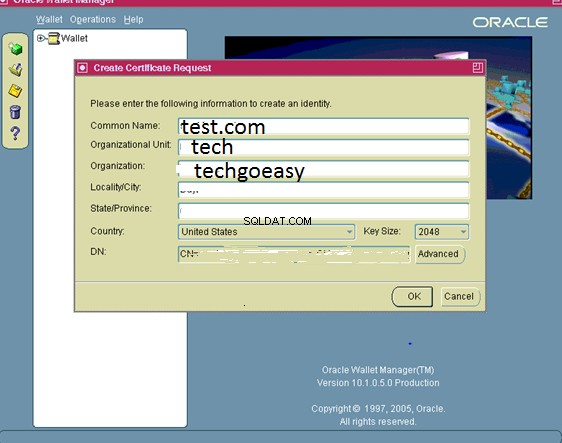

Điền vào các giá trị thích hợp trong đó:

| Tên thường | Đây là tên máy chủ của bạn bao gồm cả miền. |

| Đơn vị tổ chức:(tùy chọn) | Đơn vị trong tổ chức của bạn. |

| Tổ chức | Đây là tên tổ chức của bạn |

| Địa phương / Thành phố | Đây là địa phương hoặc thành phố của bạn. |

| Bang / Tỉnh | là tên đầy đủ của Tiểu bang hoặc Tỉnh của bạn, không viết tắt. |

Chọn Quốc gia của bạn từ danh sách thả xuống và đối với Kích thước khóa, hãy chọn tối thiểu là 2048. Nhấp vào OK.

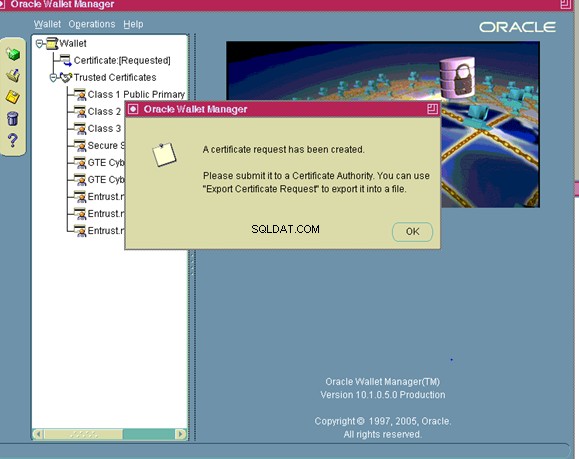

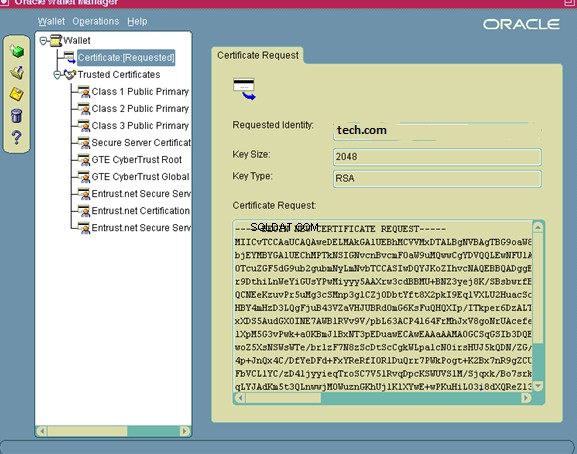

Nhấp vào Chứng chỉ được yêu cầu

Bạn sẽ cần xuất Yêu cầu chứng chỉ trước khi có thể gửi cho Cơ quan cấp chứng chỉ.

- Nhấp vào Chứng chỉ [Đã yêu cầu] để đánh dấu nó.

- Từ menu, hãy nhấp vào Hoạt động>

Yêu cầu chứng chỉ xuất khẩu

- Lưu tệp dưới dạng server.csr

- Từ menu, nhấp vào Ví, sau đó nhấp vào Lưu.

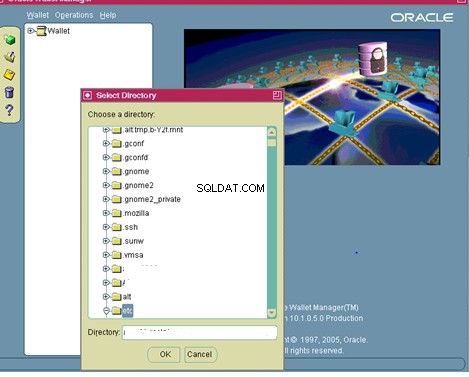

- Trên màn hình Chọn Thư mục, hãy thay đổi Thư mục thành thư mục ví đủ điều kiện của bạn.

- Nhấp vào OK.

- Từ menu, nhấp vào Ví và chọn hộp Đăng nhập tự động.

Hãy chắc chắn rằng bạn sẽ nhớ mật khẩu này. Bạn sẽ cần sử dụng mật khẩu bất cứ khi nào bạn mở ví bằng Oracle Wallet Manager hoặc thực hiện các thao tác trên ví bằng Giao diện dòng lệnh. Với quy trình kích hoạt đăng nhập tự động được gửi bởi người dùng OS, người đã tạo ví sẽ không cần cung cấp mật khẩu để truy cập ví.

- Thoát khỏi Trình quản lý Wallet.

Thư mục wallet bây giờ sẽ chứa các tệp sau:

cwallet.sso

ewallet.p12

server.csr

Bây giờ, bạn có thể gửi server.csr cho Cơ quan cấp chứng chỉ của mình để yêu cầu Chứng chỉ máy chủ

Lưu ví bằng wallet và lưu và cung cấp đường dẫn thư mục

Gửi yêu cầu chứng chỉ tới tổ chức phát hành chứng chỉ .

Lưu ý:Thay đổi thuật toán chữ ký

Các tiêu chuẩn công nghiệp cho các thuật toán mã hóa liên tục được xem xét. Các chứng chỉ được cấp bằng thuật toán băm chữ ký dựa trên SHA-1 như một tiêu chuẩn ngành đang bị loại bỏ dần. Nhiều cơ quan cấp chứng chỉ đang khuyến nghị hoặc ủy quyền SHA-2 làm thuật toán chữ ký tối thiểu để cấp chứng chỉ. Khung thời gian để chuyển sang SHA-2 thay đổi tùy thuộc vào tổ chức phát hành chứng chỉ được sử dụng. Yêu cầu đối với SHA-2 cũng ảnh hưởng đến các chứng chỉ trung gian cũng phải là SHA-2 để liên kết lại với chứng chỉ SHA-2 của tổ chức cuối cùng đã được cấp. Chứng chỉ gốc không bị ảnh hưởng.

Tham khảo Tài liệu Kiến thức Hỗ trợ Oracle của Tôi sau đây để biết thêm thông tin:

Tài liệu 1448161.1 , Cách tạo CSR với thuật toán chữ ký SHA-1 hoặc tốt hơn

Tài liệu 1275428.1 , Trạng thái hỗ trợ cho SHA-2 trong Máy chủ ứng dụng Oracle (10.1.2.X.X / 10.1.3.X.X) và Fusion Middleware 11g (11.1.1.X)

Tài liệu 1939223.1 , Có thể tạo yêu cầu ký chứng chỉ SHA-2 bằng Oracle Wallet Manager hoặc ORAPKI trong FMW11g không

Tùy thuộc vào nhà cung cấp chứng chỉ của bạn, các yêu cầu chứng chỉ dựa trên MD5 (CSR) được tạo bởi Oracle Wallet Manager (OWM) có thể không được chấp nhận.

Ví dụ:Symantec bây giờ sẽ chỉ chấp nhận CSR dựa trên SHA-1 2048-bit hoặc cao hơn. Do hạn chế hiện tại trong cả OWM và orapki, chúng không có khả năng tạo bất kỳ thứ gì khác ngoài CSR dựa trên MD5. OWM có thể chấp nhận các chứng chỉ và chứng chỉ máy chủ đáng tin cậy SHA-2 trở lên, nó chỉ không thể tạo chúng.

Trong những trường hợp này, cách giải quyết là sử dụng OpenSSL để tạo CSR. Dưới đây là một ví dụ về quy trình này.

- Sử dụng OpenSSL để lấy ví hiện có và lưu nó dưới dạng tệp định dạng PEM mới:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Sử dụng OpenSSL để tạo yêu cầu chỉ định SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

Tại thời điểm này, OpenSSL sẽ nhắc bạn về các thuộc tính yêu cầu. Đảm bảo nhập cùng dữ liệu bạn đã nhập khi tạo CSR trong OWM. Không chỉ định 'mật khẩu thử thách' vì điều này đã được hầu hết các cơ quan chứng nhận cho là không an toàn.

- Hiện tại, csr sẽ được gửi cho tổ chức phát hành chứng chỉ của bạn để yêu cầu chứng chỉ máy chủ.

- Sau khi nhận được chứng chỉ mới được cấp, bạn có thể nhập chứng chỉ này vào ví của mình bằng OWM, tiếp tục với bước tiếp theo bên dưới

Bước 5

Nhập Chứng chỉ máy chủ của bạn vào Wallet

Sau khi bạn nhận được Chứng chỉ máy chủ từ Cơ quan chứng nhận, bạn sẽ cần nhập chứng chỉ đó vào ví của mình. Sao chép chứng chỉ vào server.crt trong thư mục wallet trên máy chủ của bạn bằng một trong các phương pháp sau:

- ftp chứng chỉ (ở chế độ nhị phân)

- sao chép và dán nội dung vào server.crt

Làm theo các bước sau để nhập server.crt vào ví của bạn:

- Mở Trình quản lý Wallet làm quy trình nền:

$ owm &

- Từ menu, nhấp vào Ví, rồi Mở.

- Trả lời Có khi được nhắc:

Thư mục ví mặc định của bạn không tồn tại.

Bạn có muốn tiếp tục không?

- Trên màn hình Chọn Thư mục, hãy thay đổi Thư mục thành thư mục ví đủ điều kiện của bạn và

bấm OK

- Nhập mật khẩu ví của bạn và nhấp vào OK.

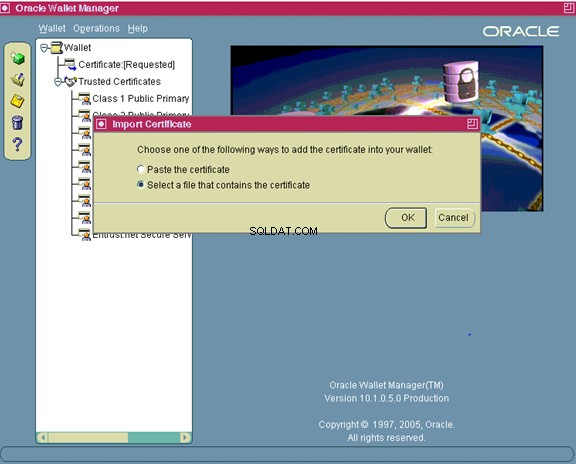

- Trên Trình đơn Trình quản lý Ví Oracle, điều hướng đến Hoạt động Nhập Chứng chỉ Người dùng. Chứng chỉ máy chủ là một loại chứng chỉ người dùng. Vì Cơ quan cấp chứng chỉ đã cấp chứng chỉ cho máy chủ, đặt tên phân biệt (DN) của nó vào trường Chủ đề, máy chủ là chủ sở hữu chứng chỉ, do đó "người dùng" cho chứng chỉ người dùng này.

- Nhấp vào OK.

- Nhấp đúp vào server.crt để nhập.

- Lưu ví:

- Trên Menu Trình quản lý Ví Oracle, hãy nhấp vào Ví.

- Xác minh hộp Đăng nhập tự động được chọn.

- Nhấp vào Lưu

Lưu ý:Nếu tất cả các chứng chỉ đáng tin cậy tạo nên chuỗi server.crt không có trong ví, thì việc thêm chứng chỉ sẽ không thành công. Khi ví được tạo, các chứng chỉ cho CA phổ biến nhất (chẳng hạn như VeriSign, GTE và Entrust) đã được tự động đưa vào. Liên hệ với cơ quan chứng nhận của bạn nếu bạn cần thêm chứng chỉ của họ và lưu tệp được cung cấp dưới dạng ca.crt trong thư mục wallet ở định dạng base64. Một tùy chọn khác là làm theo hướng dẫn dưới đây để tạo ca.crt từ chứng chỉ máy chủ của bạn (server.crt). Nếu Cơ quan cấp chứng chỉ của bạn đã cung cấp chứng chỉ trung gian (để hoàn thành chuỗi) thì hãy lưu tệp được cung cấp dưới dạng intca.crt ở định dạng Base64, tệp này sẽ cần được nhập vào Oracle Wallet Manager trước khi nhập server.crt. Các chứng chỉ bao gồm một số bộ phận (chẳng hạn như loại P7B) cũng sẽ thuộc loại này

Tạo chứng chỉ của Cơ quan cấp chứng chỉ

Để tạo ca.crt

- Sao chép server.crt vào PC của bạn (nếu cần) bằng một trong các phương pháp sau:

ftp (ở chế độ nhị phân) server.crt vào máy tính của bạn.

sao chép nội dung của server.crt và dán vào notepad trên PC. Lưu tệp dưới dạng server.crt

- Nhấp đúp vào server.crt để mở nó bằng Phần mở rộng Cyrpto Shell.

- Trên tab Đường dẫn chứng chỉ, hãy nhấp vào dòng đầu tiên (trên cùng) rồi đến Xem chứng chỉ.

- Trên tab Chi tiết, nhấp vào Sao chép vào Tệp, thao tác này sẽ khởi động trình hướng dẫn xuất.

- Nhấp vào Tiếp theo để tiếp tục.

- Chọn X.509 được mã hóa Base64 (.CER) và nhấp vào tiếp theo.

- Nhấp vào Duyệt qua và điều hướng đến thư mục bạn chọn.

- Nhập ca.crt làm tên và nhấp vào ok để xuất chứng chỉ.

- Đóng trình hướng dẫn.

- Sao chép ca.crt trở lại thư mục wallet của bạn (nếu cần) bằng một trong các phương pháp sau:

ftp (ở chế độ nhị phân) ca.crt vào thư mục ví cấp ứng dụng của bạn

sao chép nội dung của ca.crt và dán vào một tệp mới trong thư mục ví cấp ứng dụng của bạn bằng trình soạn thảo văn bản. Lưu tệp dưới dạng ca.crt

Các bước chi tiết để nhập chứng chỉ với ảnh chụp màn hình

| owm & |

Sau đó nhấp vào ví -> mở

Nhấp vào có

Nhập đường dẫn đầy đủ của thư mục wwallet

Nhập mật khẩu ví

Hoạt động hiện hành:Nhập chứng chỉ người dùng

Ngoài ra, bạn có thể thêm chứng chỉ

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Nếu bạn cần nhập Chứng chỉ CA, bạn cũng sẽ cần thêm nội dung của tệp ca.crt vào tệp b64InternetCertificate.txt nằm trong thư mục 10.1.2 ORACLE_HOME / sysman / config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME> /sysman/config/b64InternetCertificate.txt

Nếu bạn cũng đã được cung cấp Chứng chỉ trung gian (intca.crt) thì bạn cũng sẽ cần thêm chứng chỉ đó vào b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME> /sysman/config/b64InternetCertificate.txt

Bước 6 - Sửa đổi ví Oracle HTTP Server .

Sao chép

Bạn có thể tìm thấy các biến này từ tệp ngữ cảnh

mèo $ CONTEXT_FILE | grep “s_ohs_instance_loc”

mèo $ CONTEXT_FILE | grep “s_ohs_component”

Bước 7 - Sửa đổi ví OPMN và định cấu hình bộ mật mã .

Sửa đổi Ví OPMN

Vị trí mặc định cho ví OPMN nằm trong thư mục

Chúng tôi có thể tìm thấy vị trí này theo cách dưới đây

mèo $ CONTEXT_FILE | grep “s_ohs_instance_loc”

- Điều hướng đến thư mục

/ config / OPMN / opmn / wallet. - Di chuyển các tệp ví hiện có vào thư mục dự phòng trong trường hợp bạn muốn sử dụng lại chúng trong tương lai.

- Sao chép các tệp cwallet.sso từ thư mục

/ config / OHS / / keystores / default vào thư mục hiện tại.

Định cấu hình Bộ mật mã OPMN

Bạn phải thực hiện cấu hình này để thực thi các bộ mật mã mạnh trên cổng từ xa OPMN.

- Đảm bảo tất cả các quy trình đều không hoạt động.

- Mở tệp opmn.xml nằm trong phiên bản cấp web của bạn.

- Ở phía trên cùng của tệp, hãy tìm các tùy chọn SSL trong phần

.

Thay đổi:

tới

ssl-ciphers =”

Danh sách sau chỉ định các bộ mật mã hợp lệ có thể được sử dụng:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Ví dụ:

ssl-ciphers =” SSL_RSA_WITH_AES_128_CBC_SHAEITH_CB>

Chỉnh sửa tệp admin.conf.

Thay đổi:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

SSLProtocol nzos_Version_1_0 nzos_Version_3_0

đến

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Bước 8 - Sửa đổi Bảng điều khiển kiểm soát phần mềm trung gian Oracle Fusion .

Fusion Middleware Control Console sử dụng chức năng của OPMN để quản lý Oracle Fusion Middleware Enterprise của bạn.

Di chuyển các tệp ví hiện có vào thư mục sao lưu trong trường hợp bạn muốn sử dụng lại chúng trong tương lai.

- $ EBS_DOMAIN_HOME / opmn /

/ / wallet - $ EBS_DOMAIN_HOME / opmn /

/ wallet - $ FMW_HOME / webtier / instances /

/ config / OHS / / proxy-wallet

Chúng tôi có thể tìm thấy vị trí này theo cách dưới đây

mèo $ CONTEXT_FILE | grep “EBS_DOMAIN_HOME”

Sao chép tệp cwallet.sso từ thư mục

Lưu ý :Trong trường hợp hệ thống tệp chia sẻ và cấu hình nhiều nút, cập nhật cho hai thư mục đầu tiên được thực hiện trên nút chính và cập nhật cho thư mục thứ ba được thực hiện trên nút cấp ứng dụng tương ứng nơi OHS đang được định cấu hình cho TLS. Lý do là hai thư mục đầu tiên sẽ chỉ tồn tại trên nút chính và thư mục thứ ba sẽ chỉ tồn tại trên mỗi nút cấp ứng dụng nơi OHS được bật.

Bước 9

Sử dụng Oracle Fusion Middleware Control để thực hiện một số thay đổi tệp cấu hình bổ sung:

- Đăng nhập vào Oracle Fusion Middleware Control Console (ví dụ:https://

. : / em). - Chọn Mục tiêu cấp Web trong Tên miền EBS.

- Chọn Quản trị> Cấu hình Nâng cao.

- Chọn tệp ssl.conf để chỉnh sửa.

- Cập nhật lệnh Listen

và VirtualHost _default_: lên cổng SSL, ví dụ:Listen 4443. - Cập nhật mục nhập SSLProtocol và SSLCipherSuite để khớp với mục sau:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:! ANULL:! RC4:+ HIGH:+ MEDIUM

7. Nhấp vào Áp dụng .

Lệnh sau sẽ được chạy (trên tất cả các nút cấp ứng dụng) để truyền các thay đổi được thực hiện thông qua Bảng điều khiển phần mềm trung gian Oracle Fusion tới các biến tệp ngữ cảnh:

perl $ AD_TOP / bin / adSyncContext.pl contextfile =$ CONTEXT_FILE

Nhập mật khẩu người dùng APPS:

Nhập mật khẩu WebLogic AdminServer:

Xem lại adSyncContext.log để biết các thay đổi đã được chọn và thực hiện đối với tệp ngữ cảnh.

Sử dụng Oracle E-Business Suite 12.2 - OAM Context Editor để thay đổi các biến liên quan đến TLS được hiển thị trong bảng này:

| Các biến liên quan đến TLS trong tệp ngữ cảnh | ||

| Biến | Giá trị không phải TLS | Giá trị TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | giống như s_webssl_port |

| s_webssl_port | không áp dụng | mặc định là 4443 |

| s_https_listen_parameter | không áp dụng | giống như s_webssl_port |

| s_login_page | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

| s_external_url | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

Giá trị của s_webport dựa trên cổng mặc định trước bất kỳ cấu hình TLS nào và không thay đổi khi chuyển sang TLS

Bước 10 - Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Bước 11 - Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Bước 12 - Tuyên truyền các thay đổi TLS cho các hệ thống tệp vá .

Các bước sau phải được thực hiện để đồng bộ hóa thiết lập TLS giữa hai hệ thống tệp:

- Chỉnh sửa $ APPLIC_TOP_NE / ad / custom / inherit_sync.drv.

- Giả sử rsynccommand có sẵn trên UNIX, các lệnh sau phải được sao chép và dán giữa phần

và sau phần <#Copy Ends> hiện có:

# Bắt buộc để di chuyển thiết lập TLS từ RUN sang PATCH tệp-hệ thống.

# Vui lòng thay đổi các lệnh trong trường hợp rsync không khả dụng hoặc nền tảng không hỗ trợ cú pháp ví dụ. # 10.1.2 b64InternetCertificate.txt

rsync -zr% s_current_base% / EBSapps / 10.1.2 / sysman / config / b64InternetCertificate.txt% s_other_base% / EBSapps / 10.1.2 / sysman / config / b64InternetCertificate. txt # Oracle HTTP Server Wallet - cwallet.sso

rsync -zr% s_current_base% / FMW_Home / webtier / instances /% s_ohs_instance% / config / OHS /% s_ohs_component% / keystores / default / cwallet.sso% s_other_base% / FMW_Home / webtier / instances /% s_ohs_instance% / config / OHS /% s_ohs_component% / keystores / default / cwallet.sso # OPMN Wallet - cwallet.sso

rsync -zr% s_current_base% / FMW_Home / webtier / instances /% s_ohs_instance% / config / OPMN / opmn / wallet / cwallet.sso% s_other_base% / FMW_Home / webtier / instances /% s_ohs_instance% / config / OPMN / opmn / wallet / cwallet.sso # Fusion Middleware Control Wallets - cwallet.sso

rsync -zr% s_current_base% / FMW_Home / user_projects / domains / EBS_domain_% s_dbSid% / opmn /% s_ohs_instance% /% s_ohs_component% / wallet / cwallet.sso% s_other_base% / FMW_Home / user_project% EBS_sbase% / FMW_domain / user_project opmn /% s_ohs_instance% /% s_ohs_component% / wallet / cwallet.sso

rsync -zr% s_current_base% / FMW_Home / user_projects / domains / EBS_domain_% s_dbSid% / opmn /% s_ohs_instance% / wallet / cwallet.sso% s_other_base% / FMW_Home / user_projects / domains / EBS_domain_% s_ohs wallet / cwallet.sso

rsync -zr% s_current_base% / FMW_Home / webtier / instances /% s_ohs_instance% / config / OHS /% s_ohs_component% / proxy-wallet / cwallet.sso% s_other_base% / FMW_Home / webtier / instances /% s_ohs_instance /% / config / OHS % s_ohs_component% / proxy-wallet / cwallet.sso

Các bước được sử dụng khi sử dụng trình kết thúc SSL

Không cần tạo và cài đặt chứng chỉ trên máy chủ web. Trong trường hợp này, chúng tôi chỉ cần đặt tham số tệp ngữ cảnh được cung cấp bên dưới

Sử dụng Oracle Fusion Middleware Control để thực hiện một số thay đổi tệp cấu hình bổ sung:

- Đăng nhập vào Oracle Fusion Middleware Control Console (ví dụ:https://

. : / em). - Chọn Mục tiêu cấp Web trong Tên miền EBS.

- Chọn Quản trị> Cấu hình Nâng cao.

- Chọn tệp ssl.conf để chỉnh sửa.

- Cập nhật lệnh ServerName cho thiết lập điểm kết thúc TLS

. . - Nhấp vào Áp dụng.

- Chọn tệp httpd.conf để chỉnh sửa.

- Cập nhật lệnh ServerName để thiết lập điểm kết thúc TLS

. . - Nhấp vào Áp dụng.

Sử dụng Oracle E-Business Suite 12.2 - Trình chỉnh sửa ngữ cảnh của Trình quản lý ứng dụng Oracle (OAM) để thay đổi các biến liên quan đến TLS được hiển thị trong bảng này:

| Các thay đổi khi sử dụng điểm kết thúc TLS Khác với OHS (chẳng hạn như bộ cân bằng tải hoặc proxy ngược) | ||

| Biến | Giá trị không phải TLS | Giá trị TLS |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | Cổng bên ngoài của điểm kết thúc TLS |

| s_webentryhost | giống như s_webhost | Tên máy chủ của điểm kết thúc TLS |

| s_webentrydomain | giống với s_domainname | Tên miền điểm kết thúc TLS |

| s_enable_sslterminator | # | Xóa ‘#’ để sử dụng ssl_terminator.conf |

| s_login_page | url được tạo bằng giao thức http và s_webport | Tạo url với giao thức https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url được tạo bằng giao thức http và s_webport | Tạo url với giao thức https, s_webentryhost, s_webentrydomain, s_active_webport |

Giá trị của s_webport dựa trên cổng mặc định trước bất kỳ cấu hình TLS nào và không thay đổi khi chuyển sang TLS.

Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Các bước để mã hóa End to end với cấu hình Chuyển qua trên Load Balancer

1) Tất cả các bước được cung cấp cho một máy chủ web cần phải được thực hiện.

2) Chứng chỉ cần được tạo với Tên bộ cân bằng tải

3) Chúng tôi có thể thực hiện các bước chứng chỉ trên một Node và sau đó sao chép tất cả các bước sang các nút khác

Thay đổi giá trị ngữ cảnh

| Các biến liên quan đến TLS trong tệp ngữ cảnh | ||

| Biến | Giá trị không phải TLS | TLS Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Note :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command