Đừng rơi vào bẫy nội suy chuỗi! Nó không an toàn.

Bạn có thể sử dụng các tham số truy vấn SQL thực ngay cả trong ASP Classic.

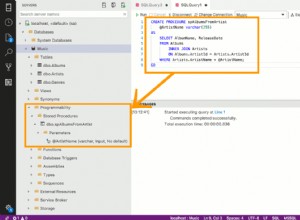

Tôi không phải là lập trình viên ASP, nhưng tôi đã tìm thấy blog này với một ví dụ rõ ràng về việc sử dụng đối tượng ADODB.Command cho truy vấn SQL được tham số hóa và liên kết giá trị với các tham số trước khi thực thi.

https://securestate.blogspot.com/2008 /09/classic-asp-sql-injection-prevention_30.html

Cũng xem câu hỏi SO này để biết thêm một số ví dụ về việc sử dụng các tham số được đặt tên:

ASP Tham số được đặt tên cổ điển trong truy vấn có tham số hóa:Phải khai báo biến vô hướng