Đạo luật SOx (Sarbanes-Oxley) của Hoa Kỳ, năm 2002, đề cập đến một loạt các nguyên tắc bảo mật thông tin cơ bản cho các doanh nghiệp thương mại, đảm bảo các chức năng của họ được bắt nguồn từ và áp dụng nhất quán, dựa trên các khái niệm của CIA (Tính bảo mật , Tính toàn vẹn và Tính khả dụng).

Việc hoàn thành các mục tiêu này đòi hỏi sự cam kết của nhiều cá nhân, tất cả đều phải nhận thức được; trách nhiệm của họ trong việc duy trì trạng thái an toàn của tài sản doanh nghiệp, hiểu các chính sách, thủ tục, tiêu chuẩn, hướng dẫn và khả năng xảy ra tổn thất liên quan đến nhiệm vụ của họ.

CIA nhằm mục đích đảm bảo rằng sự phù hợp của chiến lược kinh doanh, mục tiêu, sứ mệnh và mục tiêu, được hỗ trợ bởi các biện pháp kiểm soát an ninh, được phê duyệt với sự thẩm định của quản lý cấp cao và khả năng chấp nhận rủi ro và chi phí.

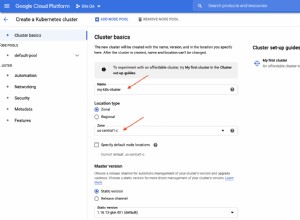

Cụm Cơ sở dữ liệu PostgreSQL

Máy chủ PostgreSQL có một bộ sưu tập lớn các tính năng được cung cấp miễn phí, làm cho nó trở thành một trong những DBMS (Hệ thống quản lý cơ sở dữ liệu) phổ biến nhất, cho phép áp dụng nó trên một loạt các dự án trong các lĩnh vực xã hội và kinh tế khác nhau .

Ưu điểm chính của việc áp dụng, là Giấy phép Nguồn Mở, loại bỏ những lo ngại về vi phạm bản quyền trong một tổ chức, có thể do quản trị viên CNTT, vô tình vượt quá số lượng giấy phép được phép.

Việc triển khai bảo mật thông tin cho PostgreSQL (Từ bối cảnh tổ chức) sẽ không thành công nếu không có các chính sách và thủ tục bảo mật được xây dựng cẩn thận và áp dụng thống nhất bao gồm tất cả các khía cạnh của việc lập kế hoạch liên tục của doanh nghiệp.

BCP (Lập kế hoạch liên tục trong kinh doanh)

Ban lãnh đạo phải đồng ý trước khi bắt đầu chương trình BCP để đảm bảo rằng họ hiểu rõ về các sản phẩm được giao dự kiến, cũng như trách nhiệm cá nhân của họ (về mặt tài chính và thậm chí về mặt hình sự) nếu được xác định rằng họ đã không sử dụng cẩn thận để bảo vệ đầy đủ tổ chức và các nguồn lực của nó.

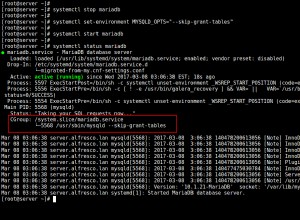

Các kỳ vọng của quản lý cấp cao được truyền đạt thông qua các chính sách, được phát triển và duy trì bởi các nhân viên an ninh, chịu trách nhiệm thiết lập các thủ tục và tuân thủ các tiêu chuẩn, đường cơ sở và hướng dẫn, đồng thời phát hiện ra các SPoF (Điểm lỗi duy nhất) có thể làm ảnh hưởng đến toàn bộ hệ thống khỏi hoạt động an toàn và đáng tin cậy.

Việc phân loại các sự kiện gây gián đoạn tiềm ẩn này, được thực hiện bằng cách sử dụng BIA (Phân tích tác động kinh doanh), là một cách tiếp cận tuần tự; xác định các tài sản và quy trình kinh doanh, xác định mức độ nghiêm trọng của từng tài sản, ước tính MTD (Thời gian ngừng hoạt động có thể chịu đựng tối đa) dựa trên độ nhạy thời gian của chúng để phục hồi và cuối cùng, tính toán các mục tiêu khôi phục; RTO (Mục tiêu thời gian khôi phục) và RPO (Mục tiêu điểm khôi phục), xem xét chi phí của việc đạt được mục tiêu so với lợi ích.

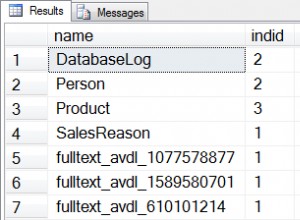

Vai trò và Trách nhiệm Truy cập Dữ liệu

Các doanh nghiệp thương mại thường thuê các công ty bên ngoài chuyên kiểm tra lý lịch để thu thập thêm thông tin về các nhân viên mới tiềm năng, hỗ trợ người quản lý tuyển dụng có hồ sơ công việc vững chắc, xác thực bằng cấp và chứng chỉ, tiền sử tội phạm và tài liệu tham khảo séc.

Các hệ thống vận hành đang lỗi thời và mật khẩu kém hoặc bị ghi sai, chỉ là một vài trong nhiều cách mà các cá nhân không được phép có thể tìm thấy lỗ hổng và tấn công hệ thống thông tin của tổ chức, thông qua mạng hoặc kỹ thuật xã hội.

Các dịch vụ của bên thứ ba, do tổ chức thuê, cũng có thể là mối đe dọa, đặc biệt nếu nhân viên không được đào tạo để sử dụng các quy trình bảo mật phù hợp. Các tương tác của chúng phải bắt nguồn từ nền tảng bảo mật vững chắc để ngăn chặn việc tiết lộ thông tin.

Đặc quyền ít nhất là chỉ cấp cho người dùng quyền truy cập mà họ cần để thực hiện công việc của mình, không có gì khác. Trong khi một số nhân viên (dựa trên chức năng công việc của họ) có quyền truy cập “những điều cần biết” cao hơn. Do đó, các máy trạm của họ phải được giám sát liên tục và cập nhật các tiêu chuẩn bảo mật.

Một số tài nguyên có thể giúp ích

COSO (Ủy ban các tổ chức tài trợ của Ủy ban đường mòn)

Được thành lập vào năm 1985, để tài trợ cho Ủy ban Quốc gia về Báo cáo Tài chính Gian lận của Hoa Kỳ (Hoa Kỳ), tổ chức đã nghiên cứu các yếu tố nhân quả dẫn đến việc báo cáo tài chính gian lận và đưa ra các khuyến nghị cho; các công ty đại chúng, kiểm toán viên của họ, SEC (Ủy ban Giao dịch Chứng khoán), các cơ quan quản lý khác và các cơ quan thực thi pháp luật.

ITIL (Thư viện cơ sở hạ tầng công nghệ thông tin)

Được xây dựng bởi Văn phòng Văn phòng Chính phủ Anh, ITIL là một khuôn khổ bao gồm một bộ sách, trình bày các phương pháp hay nhất cho các nhu cầu cụ thể về CNTT của một tổ chức, chẳng hạn như quản lý các quy trình hoạt động cốt lõi, các sự cố và tính khả dụng cũng như các cân nhắc về tài chính.

COBIT (Mục tiêu Kiểm soát Thông tin và Công nghệ Liên quan)

Được xuất bản bởi ITGI (Viện Quản trị CNTT), COBIT là một khuôn khổ cung cấp cấu trúc tổng thể cho các kiểm soát CNTT, bao gồm kiểm tra tính hiệu quả, hiệu lực, CIA, độ tin cậy và tuân thủ, phù hợp với nhu cầu kinh doanh. ISACA (Hiệp hội Kiểm tra và Kiểm soát Hệ thống Thông tin) cung cấp các hướng dẫn sâu sắc về COBIT, cũng như các chứng chỉ được công nhận trên toàn cầu, chẳng hạn như CISA (Kiểm toán Hệ thống Thông tin được Chứng nhận).

ISO / IEC 27002:2013 (Tổ chức tiêu chuẩn hóa quốc tế / Ủy ban kỹ thuật điện quốc tế)

Trước đây được gọi là ISO / IEC 17799:2005, ISO / IEC 27002:2013 bao gồm các hướng dẫn chi tiết cho các tổ chức, bao gồm các biện pháp kiểm soát an toàn thông tin, chẳng hạn như; các chính sách, tuân thủ, kiểm soát truy cập, hoạt động và bảo mật HR (Nguồn nhân lực), mật mã, quản lý các sự cố, rủi ro, BC (Kinh doanh liên tục), tài sản, v.v. Ngoài ra còn có bản xem trước của tài liệu.

VERIS (Từ vựng ghi lại sự kiện và chia sẻ sự cố)

Có sẵn trên GitHub, VERIS là một dự án đang được phát triển liên tục, nhằm giúp các tổ chức thu thập thông tin hữu ích liên quan đến sự cố và chia sẻ nó một cách ẩn danh và có trách nhiệm, mở rộng VCDB (Cơ sở dữ liệu cộng đồng VERIS). Sự hợp tác của người dùng, dẫn đến một tài liệu tham khảo tuyệt vời cho việc quản lý rủi ro, sau đó được chuyển thành báo cáo hàng năm, VDBIR (Báo cáo điều tra vi phạm dữ liệu của Verizon).

Hướng dẫn của OECD (Tổ chức Hợp tác và Phát triển Kinh tế)

OECD, hợp tác với các đối tác trên toàn cầu, thúc đẩy RBCs (Hành vi kinh doanh có trách nhiệm) cho các doanh nghiệp đa quốc gia, đảm bảo quyền riêng tư cho các cá nhân đối với PII (Thông tin nhận dạng cá nhân) của họ và thiết lập các nguyên tắc về cách dữ liệu của họ phải được doanh nghiệp lưu giữ và duy trì.

NIST SP 800 Series (Viện Tiêu chuẩn và Công nghệ Quốc gia Ấn phẩm Đặc biệt)

NIST Hoa Kỳ, cung cấp trên CSRC (Trung tâm Tài nguyên Bảo mật Máy tính), một bộ sưu tập các ấn phẩm về An ninh mạng, bao gồm tất cả các loại chủ đề, bao gồm cả cơ sở dữ liệu. Điều quan trọng nhất, từ góc độ cơ sở dữ liệu, là Bản sửa đổi SP 800-53 4.

Kết luận

Đạt được các mục tiêu SOx là mối quan tâm hàng ngày của nhiều tổ chức, ngay cả những tổ chức không giới hạn đến các hoạt động kế toán. Các khuôn khổ bao gồm hướng dẫn đánh giá rủi ro và kiểm soát nội bộ phải được áp dụng cho những người thực hành bảo mật của doanh nghiệp, cũng như phần mềm để ngăn chặn việc phá hủy, thay đổi và tiết lộ dữ liệu nhạy cảm.