MySQL được biết đến là dễ sử dụng và bảo mật cao. Đó là lý do tại sao nó là sự lựa chọn số một cho nhiều tổ chức, bao gồm cả những thương hiệu lớn nhất như Facebook, Google, Uber và YouTube. Vì là mã nguồn mở nên bạn có thể sử dụng và sửa đổi miễn phí ngay cả cho mục đích thương mại. Nhưng mặc dù nó có thể rất an toàn, nhưng các tính năng bảo mật không phải lúc nào cũng được sử dụng đúng cách.

Tội phạm mạng giỏi tìm cách khai thác quần chúng. Các cuộc tấn công ransomware đã xâm nhập vào mọi thứ từ thành phố, trường học, bệnh viện cho đến các doanh nghiệp lớn và nhỏ. Nạn nhân bị lừa để cho phép các chương trình độc hại vào hệ thống của họ, nơi các chương trình đó khóa tệp cho đến khi nhận được tiền chuộc. Các tổ chức thuộc mọi loại sử dụng MySQL và các hệ quản trị cơ sở dữ liệu khác đều có nguy cơ bị tấn công.

Nhắm mục tiêu vào các cơ sở dân sự ngoài các doanh nghiệp là một bước đi thông minh đối với tội phạm mạng bởi vì xã hội của chúng ta sẽ sụp đổ nếu không có chúng. Biết được điều này, tin tặc lợi dụng các lỗ hổng trong MySQL để kiếm tiền từ các mục tiêu không có thời gian để từ chối tiền chuộc.

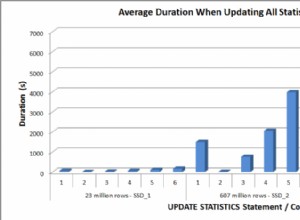

Ransomware là một ngành sinh lợi cho tội phạm mạng, đặc biệt là khi chúng ta tiếp tục dựa vào công nghệ để lưu trữ tất cả các loại dữ liệu trong tất cả các lĩnh vực. Năm ngoái, một số cuộc tấn công ransomware gây tổn hại nhất đã khai thác thành công các mục tiêu trị giá hàng nghìn tỷ đô la. Điều quan trọng hơn bao giờ hết là bảo vệ cơ sở dữ liệu của bạn khỏi bị truy cập không mong muốn.

Các cuộc tấn công bằng ransomware

Vào năm 2020, số tiền chuộc trung bình được yêu cầu trong các cuộc tấn công bằng ransomware đã lên tới 170.000 USD cho mỗi vụ việc vào quý 3. Mặc dù bọn tội phạm thường tuân theo lời của chúng và khôi phục dữ liệu sau khi tiền chuộc đã được thanh toán, nhưng vẫn không thể biết liệu dữ liệu của bạn có hoàn toàn an toàn sau khi bị tấn công hay không.

Các cuộc tấn công như vậy đã trở nên được mong đợi nhiều hơn kể từ khi Covid thay đổi bối cảnh kỹ thuật số của chúng tôi. Những người làm việc từ xa và các doanh nghiệp buộc phải dựa vào các công cụ dự án dựa trên đám mây và các loại cơ sở dữ liệu trực tuyến khác để cộng tác với các thành viên trong nhóm, khách hàng và nhà thầu. Và mặc dù những loại công cụ này cho phép người quản lý thiết lập quyền của nhóm để kiểm soát, nhưng các biện pháp như vậy là không đủ.

Mọi thứ phức tạp hơn nữa, ngày càng có nhiều người ở mọi cấp độ chuyên môn kỹ thuật số đang sử dụng các công cụ cộng tác trực tuyến và hầu hết trong số họ vẫn không am hiểu về bảo mật. Với rất nhiều thông tin đến từ các kênh khác nhau, ngay cả những người dùng thành thạo nhất cũng có thể khó xác định liệu dữ liệu có phải từ một nguồn hợp pháp hay không.

Đó là lý do tại sao tội phạm mạng đã lợi dụng nỗi sợ hãi và thông tin sai lệch xung quanh đại dịch. Các liên kết độc hại được nhúng trong những thứ như email CDC giả đã được lưu hành. Họ khai thác các mối quan tâm liên quan đến đại dịch bằng cách xuyên tạc bản thân với bố cục và biểu trưng rất thuyết phục để lừa người nhận cho những kẻ lừa đảo xâm nhập ngay vào máy tính của họ.

Vào năm 2021, các nhóm hacker ngày càng trở nên tinh vi và khó nắm bắt hơn trong các chiến thuật của chúng. Tiền điện tử là một định dạng phổ biến để đòi tiền chuộc. Khả năng truy tìm tiền điện tử khá mới và việc bắt tội phạm mạng khó hơn nhiều. Dữ liệu cá nhân ngày càng trở thành một mặt hàng có giá trị.

PLEASE_READ_ME

Một trong những cuộc tấn công nguy hiểm và khó nắm bắt nhất trong năm qua, hiện được gọi là PLEASE_READ_ME, đã thay đổi cách chúng ta nghĩ về quy mô và khả năng của công nghệ ransomware. Hầu hết các cuộc tấn công ransomware đều nhằm vào các thực thể cụ thể có nhiều thứ để mất. Loại tấn công có chủ đích này thường được lên kế hoạch tốt và thực hiện liền mạch, buộc nạn nhân phải trả nhiều tiền nhất để giữ cho dữ liệu cá nhân không bị bán đấu giá.

Ngược lại, cuộc tấn công PLEASE_READ_ME là một cách khai thác cơ hội hơn. Nó tập trung vào việc nhắm mục tiêu các máy chủ MySQL có thông tin xác thực yếu. Mặc dù họ kiếm được ít tiền hơn cho mỗi nạn nhân, nhưng vô số máy móc và cơ sở dữ liệu MySQL đã bị tấn công bằng các tập lệnh tự động. Các cuộc tấn công thậm chí không sử dụng phần mềm độc hại (chỉ là một tập lệnh).

Vào cuối năm 2020, đã có tổng cộng 250.000 cơ sở dữ liệu bị đánh cắp trong các cuộc tấn công này và được bán trên dark web. Các nạn nhân được yêu cầu trả 0,08 BTC (đơn vị tiền tệ Bitcoin) để khôi phục cơ sở dữ liệu của họ, cộng thêm gần 4.350 đô la theo tỷ giá hối đoái hiện tại của Bitcoin.

Cuộc tấn công chưa từng có này đã khiến người dùng MySQL rơi vào tình thế nguy hiểm. Chúng tôi đã biết rằng không ai an toàn và chúng tôi phải đảm bảo rằng thông tin đăng nhập được bảo mật.

Bảo vệ Cơ sở dữ liệu MySQL

Trước sự thành công đáng kinh ngạc của PLEASE_READ_ME và các cuộc tấn công ransomware khác dựa trên thông tin xác thực yếu, các cuộc tấn công SQL là một trong những hình thức tấn công mạng phổ biến nhất. Đã đến lúc đảm bảo rằng cơ sở dữ liệu của bạn được bảo vệ khỏi bị tống tiền.

Dưới đây là một số bước bạn có thể thực hiện để tăng cường bảo mật cho thông tin đăng nhập và cơ sở dữ liệu của mình:

Triển khai Trình quản lý mật khẩu

Nhiều công cụ quản lý bảo mật có thể giúp giám sát tự động cơ sở dữ liệu và các giao thức bảo mật. Tất nhiên, mọi người dùng phải tạo một mật khẩu duy nhất, nhưng nó là chưa đủ. Sử dụng hệ thống quản lý mật khẩu yêu cầu thay đổi mọi mật khẩu thường xuyên.

Ví dụ:thực hiện các yêu cầu mật khẩu, chẳng hạn như số lượng chữ số, sự hiện diện của các ký tự đặc biệt, v.v. Sau đó, yêu cầu cập nhật mật khẩu này 60 ngày một lần thành mật khẩu mới chưa được sử dụng trong quá khứ. Điều này có thể giúp giữ cho người dùng cơ sở dữ liệu của bạn có trách nhiệm giải trình và làm phức tạp các nhiệm vụ đối với những tội phạm mạng có kinh nghiệm.

Sử dụng Nguyên tắc Ít Đặc quyền nhất

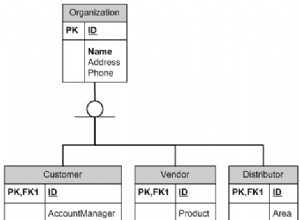

Nguyên tắc ít đặc quyền nhất có nghĩa là bạn chỉ nên cấp cho người dùng quyền truy cập vào các tệp mà họ cần để hoàn thành các tác vụ được yêu cầu. Nói cách khác, không phải nhân viên nào cũng cần toàn quyền truy cập vào mọi cơ sở dữ liệu mà bạn quản lý. Sử dụng quản trị máy chủ SQL để kiểm soát ai có quyền truy cập vào cái gì.

Nhiều công cụ quản lý quản trị cơ sở dữ liệu. Bạn không cần phải cố gắng theo dõi tất cả tên người dùng, mật khẩu, quyền và bài tập của riêng mình. Bằng cách chặn một số phần nhất định của cơ sở dữ liệu, bạn không chỉ làm cho một cuộc tấn công ít gây thiệt hại hơn mà còn giúp dễ dàng theo dõi và xác định lỗ hổng bảo mật nếu vi phạm xảy ra.

Kết hợp các Mô hình Bảo mật Zero-Trust

Mô hình không tin cậy giả định rằng không có danh tính nào có thể được tin cậy. Do đó, tất cả người dùng yêu cầu xác thực trước khi có quyền truy cập vào dữ liệu và các tài nguyên khác. Ngoài việc không tin tưởng người dùng, điều quan trọng là phải giữ máy móc theo cùng tiêu chuẩn không tin cậy.

Công nghệ tự động hóa là một khoản đầu tư tuyệt vời cho các loại hình kinh doanh để tăng hiệu quả, nhưng việc tin tưởng vào danh tính máy có thể gây ra nhiều vấn đề nghiêm trọng. Sử dụng chương trình giám sát thời gian thực và theo dõi danh tính người dùng cũng như quyền truy cập và đặc quyền liên quan của họ là điều cần thiết để duy trì chính sách không tin cậy hiệu quả.

Mã hóa SSL và TLS

Chứng chỉ Lớp cổng bảo mật (SSL) là một nơi tốt để bắt đầu khi nói đến mã hóa dữ liệu công ty. Nên chỉ định cài đặt SSL của bạn cho từng người dùng.

Cơ sở dữ liệu của bạn phải được mã hóa, nhưng điều quan trọng là phải mã hóa mạng và đảm bảo rằng bất kỳ bên thứ ba nào có quyền truy cập cũng sử dụng các giao thức mã hóa. Hãy nhớ rằng bạn chỉ an toàn khi liên kết yếu nhất của bạn.

Kiểm tra kỹ để đảm bảo rằng bạn đã bật SSL hoặc người kế nhiệm của nó, Bảo mật lớp truyền tải (TLS). Hỏi các nhà cung cấp bên thứ ba của bạn về các giao thức mã hóa mà họ có sẵn.

Xóa người dùng ẩn danh

Khi thực hiện các bước trên để tăng cường bảo mật xác thực, bạn cũng nên xóa mọi người dùng ẩn danh hoặc người dùng không có mật khẩu. Điều này sẽ đảm bảo rằng không có cánh cửa nào rộng mở cho tin tặc xâm nhập. Tội phạm mạng rất dễ dàng đăng nhập vào máy chủ MySQL của bạn nếu bạn không yêu cầu mật khẩu.

Tội phạm mạng đang thực hiện các cuộc tấn công SQL nhận thức rõ tất cả các lỗ hổng trong phần cứng và phần mềm, và đặc biệt là các vấn đề bảo mật trên đám mây. Đó là cách họ kiếm sống. Tài khoản ẩn danh có thể dễ dàng cho phép truy cập trực tiếp vào các tệp bí mật và dữ liệu khác.

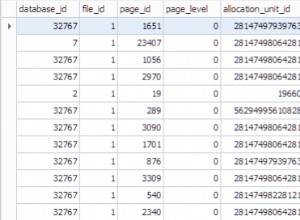

Bật tính năng ghi nhật ký kiểm tra

Cuối cùng nhưng không kém phần quan trọng, hãy đảm bảo rằng bạn đã bật tính năng ghi nhật ký đã được kiểm tra. Ghi nhật ký kiểm tra theo dõi thời gian, ngày tháng và vị trí của các lần đăng nhập, cũng như một số hoạt động nhất định của người dùng. Bạn có thể phân loại dữ liệu SQL của mình để biết đâu là thông tin nhạy cảm.

Kiểu quản lý dữ liệu này trở nên quan trọng khi bạn gặp phải sự cố vi phạm dữ liệu hoặc bất kỳ hình thức tấn công mạng nào. Sau đó, bạn có thể biết thời điểm và cách thức kẻ tấn công truy cập vào máy chủ của bạn và dữ liệu nào bị ảnh hưởng. Bạn cũng nên theo dõi nhật ký này liên tục.

Mặc dù tự động hóa là chìa khóa cho hiệu quả của quy trình này, nhưng điều khôn ngoan là nên nhờ một người kiểm tra nhật ký và phần mềm để đảm bảo rằng không có gì lọt qua các lỗ hổng.

Hãy tự bảo vệ mình ngay hôm nay

Sự số hóa của nền kinh tế đã tạo ra nơi sinh sôi nảy nở cho tội phạm mạng tìm ra những cách thức mới và gây hại hơn để khai thác người dân và doanh nghiệp. Vào năm 2020, chi phí đòi tiền chuộc mạng tăng 336% và con số đó đang tăng lên hàng ngày. Đổi mới liên tục trong công nghệ chắc chắn sẽ dẫn đến đổi mới trong khai thác và đánh cắp dữ liệu.

Sẽ luôn có những tên tội phạm để theo dõi, bất kể quy mô doanh nghiệp của bạn hay bạn có bao nhiêu dữ liệu hoặc tiền bạc. Các cuộc tấn công ransomware tự động và các cuộc tấn công mạng khác hoạt động tốt nhất khi một mạng lưới rộng được thực hiện. Điều này có nghĩa là, đối với những kẻ lừa đảo, không phải lúc nào cũng đạt được vụ trộm lớn nhất. Như chúng ta đã học được từ xu hướng ransomware của những năm trước, một loạt các cuộc tấn công lén lút âm thầm đóng cửa các doanh nghiệp nhỏ hoặc các tổ chức dân sự tăng lên theo thời gian. Ngay cả khi đại dịch trở thành một ký ức tồi tệ, những kẻ lừa đảo sẽ tìm ra các cách khác để lừa những kẻ dễ bị tấn công tải xuống các tệp độc hại.

Trong cuộc sống hàng ngày, chúng ta có những biện pháp phòng ngừa nhất định để bảo vệ mình khỏi tội phạm. Hoạt động của chúng tôi trên internet cũng không có gì khác biệt. Các xu hướng cho thấy chúng ta có thể mong đợi sự gia tăng liên tục của các cuộc tấn công ransomware thành công và cố gắng trong tương lai. Luôn cảnh giác theo dõi các giao thức bảo mật của bạn và áp dụng các mẹo này sẽ giảm đáng kể khả năng bạn trở thành nạn nhân của các cuộc tấn công gây tổn hại.

Ngoài việc thực hiện các hướng dẫn này, có rất nhiều công cụ có sẵn để hỗ trợ bạn quản lý cơ sở dữ liệu MySQL. Sử dụng tự động hóa làm lợi thế của bạn để giữ an toàn và duy trì sự cân bằng giữa bảo mật và khả năng sử dụng.