Ngày nay vấn đề bảo mật rất được quan tâm. Dưới đây là các bước Bật SSL trong Oracle Apps R12

Mục lục

Giới thiệu:

- Dữ liệu giữa trình duyệt web và máy chủ web truyền đi không được mã hóa trong ứng dụng R12 Vì vậy, mật khẩu và các thông tin khác có thể được theo dõi bởi trình thám thính. Họ có thể lấy Tên người dùng / Mật khẩu của bạn hoặc bất kỳ dữ liệu nhạy cảm nào. Điều này trở nên quan trọng khi bạn có quyền truy cập Internet vào các Ứng dụng Oracle

- Với việc triển khai SSL, dữ liệu truyền đi dưới dạng được mã hóa và Chỉ trình duyệt web và máy chủ web mới có thể giải mã. Việc triển khai yêu cầu chứng chỉ SSL và cấu hình trong môi trường R12 theo cấu hình

SSL là gì?

SSL và TLS là giao thức mật mã đảm bảo quyền riêng tư giữa các ứng dụng giao tiếp và người dùng của chúng trên Internet

Chứng chỉ SSL là gì

SSL sử dụng 2 loại Chứng chỉ:

Chứng chỉ người dùng:

Đây là những Chứng chỉ được cấp cho máy chủ hoặc người dùng để chứng minh danh tính của họ trong trao đổi khóa công khai / khóa cá nhân.

Chứng chỉ đáng tin cậy:

Đây là những Chứng chỉ đại diện cho các thực thể mà bạn tin cậy - chẳng hạn như tổ chức phát hành chứng chỉ ký vào chứng chỉ người dùng mà họ cấp.

Lớp cổng bảo mật (SSL)

SSL là công nghệ xác định các chức năng thiết yếu của xác thực lẫn nhau, mã hóa dữ liệu và tính toàn vẹn của dữ liệu cho các giao dịch an toàn. Trao đổi dữ liệu giữa máy khách và máy chủ trong các giao dịch an toàn như vậy được cho là sử dụng Lớp cổng bảo mật (SSL).

Bảo mật lớp truyền tải (TLS)

Bảo mật lớp truyền tải là một giao thức mật mã đảm bảo quyền riêng tư giữa các ứng dụng giao tiếp và người dùng của chúng trên Internet. Mặc dù SSL được hỗ trợ với tất cả các phiên bản của Máy chủ ứng dụng Oracle, nhưng TLS yêu cầu tối thiểu Máy chủ ứng dụng 10.1.2.0. Bản phát hành ứng dụng kỳ diệu 12 hỗ trợ việc sử dụng cả SSL và TLS.

Cách SSL hoạt động

- Máy khách gửi yêu cầu tới máy chủ bằng chế độ kết nối HTTPS.

- Máy chủ xuất trình chứng chỉ kỹ thuật số của nó cho máy khách. Chứng chỉ này chứa thông tin nhận dạng của máy chủ như tên máy chủ, khóa công khai của Tổ chức và máy chủ cũng như chữ ký số của khóa cá nhân CA

- Máy khách (trình duyệt web) có khóa công khai của tất cả CA. Nó giải mã khóa cá nhân của chứng chỉ kỹ thuật số Việc xác minh này chứng minh rằng người gửi đã có quyền truy cập vào khóa cá nhân và do đó có khả năng là người được liên kết với khóa công khai. Nếu quá trình xác minh diễn ra tốt đẹp, máy chủ được xác thực là máy chủ đáng tin cậy.

- Máy khách gửi cho máy chủ danh sách các cấp độ mã hóa hoặc mật mã mà nó có thể sử dụng.

- Máy chủ nhận danh sách và chọn cấp độ mã hóa mạnh nhất mà chúng có điểm chung.

- Máy khách mã hóa một số ngẫu nhiên bằng khóa công khai của máy chủ và gửi kết quả đến máy chủ (chỉ máy chủ mới có thể giải mã bằng khóa riêng của nó); sau đó cả hai bên sử dụng số ngẫu nhiên để tạo khóa phiên duy nhất để mã hóa và giải mã dữ liệu tiếp theo trong phiên

Vì vậy, rõ ràng từ các bước trên, chúng tôi sẽ cần chứng chỉ số cho máy chủ web và Chúng tôi sử dụng ví Oracle trong 10.1.3 để lưu trữ chứng chỉ

Các cấu trúc liên kết khác nhau của SSL trong Oracle Apps R12

Việc triển khai ssl sẽ phụ thuộc vào cấu trúc liên kết của việc triển khai R12. Tôi ở đây làm nổi bật tất cả các vấn đề chính. Điều này đều hợp lệ cho việc triển khai R12.0 và R12.1.

- Một lần triển khai máy chủ web.

Điều này khá đơn giản. Chúng tôi sẽ cần chứng chỉ số cho máy chủ web. Các bước thẳng về phía trước. Lưu lượng giữa trình duyệt web và máy chủ web sẽ được mã hóa

- Việc có bộ cân bằng tải đang phân phát tới 2 máy chủ web trở lên khiến việc này hơi phức tạp một chút

Trong trường hợp này, chúng tôi có thể có các tùy chọn sau

- Mã hóa từ đầu đến cuối của lưu lượng truy cập

Toàn bộ luồng lưu lượng, tức là từ trình duyệt đến bộ cân bằng tải và từ bộ cân bằng tải đến máy chủ web được mã hóa

Có hai cách để làm điều đó

(a) Cấu hình chuyển tiếp :Cân bằng tải trong trường hợp này không giải mã / mã hóa thông báo. Nó chỉ chuyển qua lưu lượng truy cập đến máy chủ web

Cân nhắc quan trọngKhi định cấu hình Ebusiness Suite với phần cứng cân bằng tải, bạn sẽ thấy ở nhiều nơi yêu cầu thiết lập tính bền bỉ dựa trên cookie. Vấn đề mà chúng tôi gặp phải ở đây là khi truyền SSL được đặt tại chỗ, tính kiên trì của cookie sẽ không hoạt động vì cookie được mã hóa bởi Ebusiness Suite và bộ cân bằng tải sẽ không thể đọc thông tin cookie cần thiết để duy trì tính bền bỉ. Đây là trích xuất từ F5 tài liệu giải thích điều này chi tiết hơn

Nguồn:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

Đối với cấu hình Truyền qua SSL, các tùy chọn duy trì bị hạn chế nghiêm trọng:Vì LTM không giải mã cuộc hội thoại, nên chỉ thông tin không được mã hóa SSL trong phiên mới có sẵn để sử dụng làm mã nhận dạng phiên. Các phần chính của thông tin không được mã hóa liên tục trong luồng SSL được mã hóa là địa chỉ IP nguồn và đích cũng như chính ID phiên SSL, do đó, chỉ Địa chỉ nguồn, Địa chỉ đích hoặc SSL tồn tại mới hoạt động với các cấu hình Truyền qua SSL. Khi sử dụng liên tục Địa chỉ nguồn, điều này có thể tạo ra tình huống các máy khách truy cập hệ thống từ thiết bị loại proxy sẽ bị kẹt trên cùng một cấp ứng dụng, gây mất cân bằng lưu lượng trên cấp ứng dụng. Vì vậy, việc sử dụng thứ gì đó độc đáo hơn, như SSL sessionid, được ưu tiên hơn.

Chúng tôi khuyên bạn nên đặt tính duy trì SSL làm phương pháp duy trì chính, sau đó đặt Địa chỉ nguồn làm phương pháp duy trì dự phòng để gắn các kết nối mới vào cùng một máy chủ ngay cả khi SSL ID phiên thay đổi phiên giữa ứng dụng. Cách tốt nhất là sau đó định cấu hình cấp ứng dụng để giảm thiểu số lần thương lượng lại phiên SSL, tham khảo hướng dẫn quản trị máy chủ ứng dụng thích hợp để biết thêm thông tin. Cấu hình Địa chỉ nguồn.

Tuy nhiên, bạn có thể chỉ cần tự chạy cấu hình Địa chỉ nguồn nếu IP máy khách đang được chuyển đến bộ cân bằng tải.

Lưu ý:thời gian chờ liên tục được chỉ định cho cấu hình địa chỉ nguồn hoặc Cấu hình SSL phải được tăng lên đến giá trị khuyến nghị của Oracle là 12 giờ.

( b) Giải mã / mã hóa :Cân bằng tải trong trường hợp này giải mã lưu lượng ở mức cân bằng tải, sau đó mã hóa lại và gửi đến máy chủ web để giải mã lại nó

2) Bộ kết thúc SSL:Lưu lượng giữa trình duyệt web và bộ cân bằng tải chỉ được mã hóa. Cân bằng tải hoạt động như bộ kết thúc SSL và kết thúc SSL ở cấp cân bằng tải và chuyển lưu lượng không được mã hóa đến máy chủ web. Nó có các lợi ích sau.

Giảm chi phí quản lý:Chỉ cần duy trì 1 chứng chỉ (trên LBR) thay vì nhiều chứng chỉ trên nhiều cấp ứng dụng. Vì khách hàng hiện đang được cấp chứng chỉ SSL với khóa 2048 byte, tải CPU xử lý SSL trên cấp ứng dụng sẽ cao hơn 5 lần so với sử dụng khóa SSL 1024 byte cũCác bước để thực hiện cấu hình trên mỗi cấu trúc liên kết được đưa ra dưới đây

Một SSL triển khai máy chủ web duy nhất trong Oracle Apps R12

Bước 1

Đặt môi trường của bạn

- Đăng nhập vào cấp ứng dụng với tư cách là người dùng hệ điều hành sở hữu tệp cấp ứng dụng.

- Nguồn tệp môi trường cấp ứng dụng của bạn (APPS

.env) nằm trong thư mục APPLIC_TOP. - Điều hướng đến $ INST_TOP / ora / 10.1.3 và nguồn tệp

.env để đặt các biến 10.1.3 ORACLE_HOME của bạn.

Lưu ý:Khi làm việc với ví và chứng chỉ, bạn phải sử dụng tệp thực thi 10.1.3.

Lưu ý quan trọng

Nếu bạn đang sử dụng máy khách (JRE 8, một số trình duyệt hiện đại) hoặc Cơ sở dữ liệu Oracle 12c, bạn phải thực hiện những điều sau:

- Nâng cấp FMW 10.1.3 lên 10.1.3.5

- Áp dụng CPU tháng 10 năm 2015 (Bản vá 21845960).

Bước 2

Tạo ví

- Điều hướng đến thư mục $ INST_TOP / certs / Apache.

- Di chuyển các tệp ví hiện có vào thư mục dự phòng trong trường hợp bạn muốn sử dụng lại chúng trong tương lai.

- Mở trình quản lý Wallet làm quy trình nền:

$ owm &

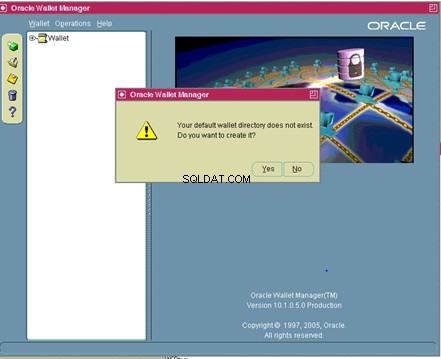

Trên Menu Trình quản lý Ví Oracle, điều hướng đến Wallet> Mới.

Trả lời KHÔNG cho:Thư mục ví mặc định của bạn không tồn tại. Bạn có muốn tạo nó ngay bây giờ không?

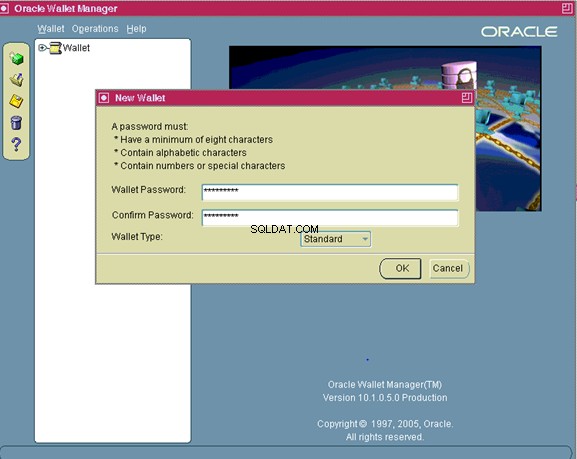

Màn hình ví mới bây giờ sẽ nhắc bạn nhập mật khẩu cho ví của bạn

Nhập mật khẩu và ghi nhớ nó

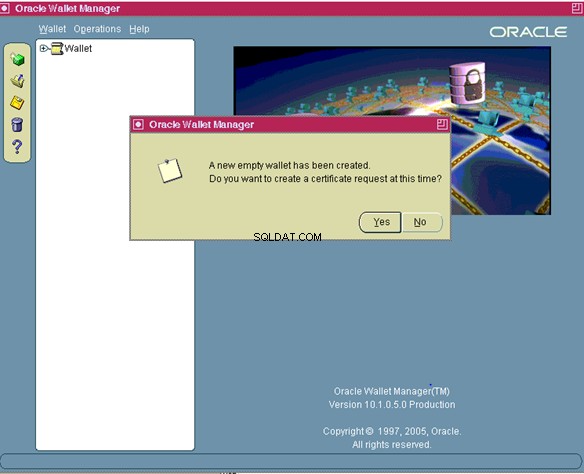

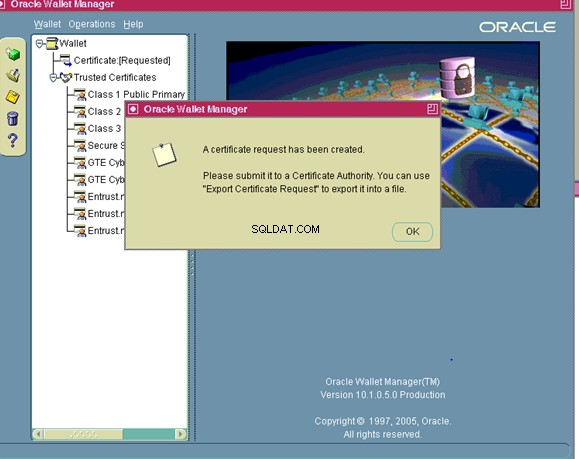

Một ví trống mới đã được tạo. Bạn có muốn tạo một yêu cầu chứng chỉ vào lúc này không?

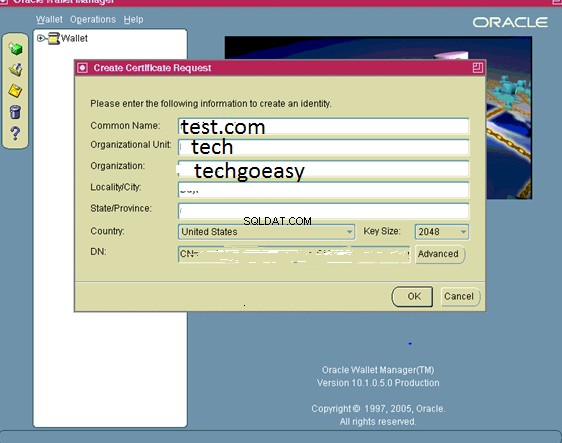

Sau khi nhấp vào “Có”, màn hình Tạo yêu cầu chứng chỉ sẽ bật lên

Điền vào các giá trị thích hợp trong đó:

| Tên thường | Đây là tên máy chủ của bạn bao gồm cả miền. |

| Đơn vị tổ chức:(tùy chọn) | Đơn vị trong tổ chức của bạn. |

| Tổ chức | Đây là tên tổ chức của bạn |

| Địa phương / Thành phố | Đây là địa phương hoặc thành phố của bạn. |

| Bang / Tỉnh | là tên đầy đủ của Tiểu bang hoặc Tỉnh của bạn, không viết tắt. |

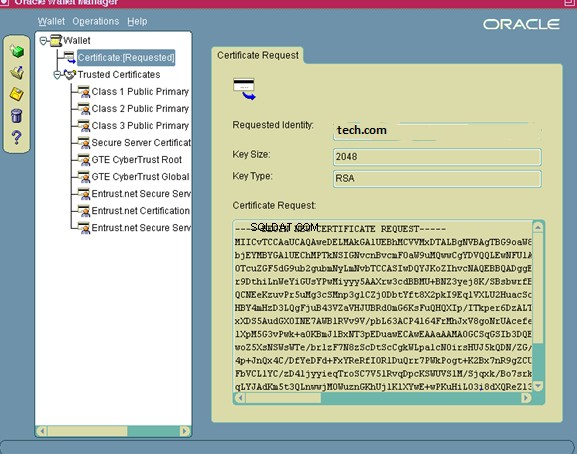

Chọn Quốc gia của bạn từ danh sách thả xuống và đối với Kích thước khóa, hãy chọn tối thiểu là 2048. Nhấp vào OK.

Lưu ý:Tùy thuộc vào nhà cung cấp chứng chỉ của bạn, họ có thể không chấp nhận yêu cầu chứng chỉ dựa trên MD5 (CSR) được tạo bởi Oracle Wallet Manager (OWM). Ví dụ:VeriSign bây giờ sẽ chỉ chấp nhận CSR dựa trên SHA12048 bit hoặc cao hơn. Trong những trường hợp như vậy, bạn sẽ cần phải chuyển đổi MD5 CSR thành CSR dựa trên SHA1 phù hợp.

Nhấp vào Chứng chỉ được yêu cầu

Bạn sẽ cần xuất Yêu cầu chứng chỉ trước khi có thể gửi cho Cơ quan cấp chứng chỉ.

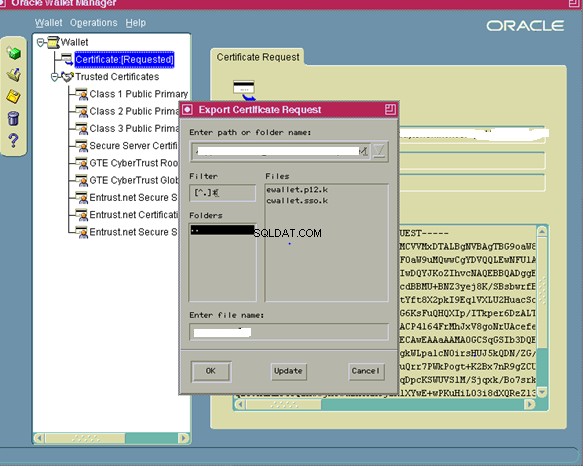

- Nhấp vào Chứng chỉ [Đã yêu cầu] để đánh dấu nó.

- Từ menu, hãy nhấp vào Hoạt động>

Yêu cầu chứng chỉ xuất khẩu

- Lưu tệp dưới dạng server.csr

- Từ menu, nhấp vào Ví, sau đó nhấp vào Lưu.

- Trên màn hình Chọn Thư mục, hãy thay đổi Thư mục thành thư mục ví đủ điều kiện của bạn.

- Nhấp vào OK.

- Từ menu, nhấp vào Ví và chọn hộp Đăng nhập tự động.

Hãy chắc chắn rằng bạn sẽ nhớ mật khẩu này. Bạn sẽ cần sử dụng mật khẩu bất cứ khi nào bạn mở ví bằng Oracle Wallet Manager hoặc thực hiện các thao tác trên ví bằng Giao diện dòng lệnh. Với quy trình kích hoạt đăng nhập tự động được gửi bởi người dùng OS, người đã tạo ví sẽ không cần cung cấp mật khẩu để truy cập ví.

- Thoát khỏi Trình quản lý Wallet.

Thư mục wallet bây giờ sẽ chứa các tệp sau:

cwallet.sso

ewallet.p12

server.csr

Bây giờ, bạn có thể gửi server.csr cho Cơ quan cấp chứng chỉ của mình để yêu cầu Chứng chỉ máy chủ

Bước 5

Nhập Chứng chỉ máy chủ của bạn vào Wallet

Sau khi bạn nhận được Chứng chỉ máy chủ từ Cơ quan chứng nhận, bạn sẽ cần nhập chứng chỉ đó vào ví của mình. Sao chép chứng chỉ vào tech.crt trong thư mục wallet trên máy chủ của bạn bằng một trong các phương pháp sau:

- ftp chứng chỉ (ở chế độ nhị phân)

- sao chép và dán nội dung vào server.crt

Làm theo các bước sau để nhập tech.crt vào ví của bạn:

- Mở Trình quản lý Wallet làm quy trình nền:

$ owm &

- Từ menu, nhấp vào Ví, rồi Mở.

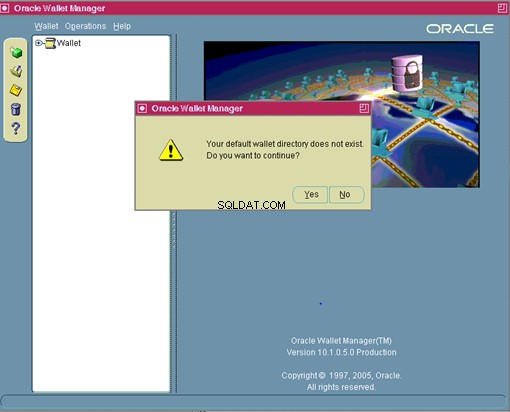

- Trả lời Có khi được nhắc:

Thư mục ví mặc định của bạn không tồn tại.

Bạn có muốn tiếp tục không?

- Trên màn hình Chọn Thư mục, hãy thay đổi Thư mục thành thư mục ví đủ điều kiện của bạn và

bấm OK

- Nhập mật khẩu ví của bạn và nhấp vào OK.

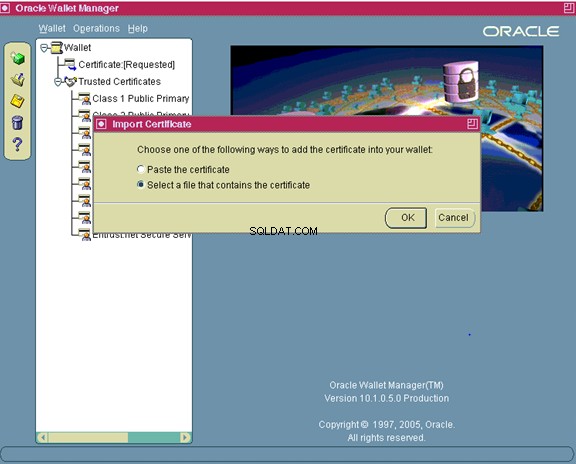

- Trên Trình đơn Trình quản lý Ví Oracle, điều hướng đến Nhập hoạt động

Chứng chỉ Người dùng.

Chứng chỉ máy chủ là một loại chứng chỉ người dùng. Vì Cơ quan cấp chứng chỉ đã cấp chứng chỉ cho máy chủ, đặt tên phân biệt (DN) của nó trong trường Chủ đề, máy chủ là chủ sở hữu chứng chỉ, do đó "người dùng" cho chứng chỉ người dùng này.

- Nhấp vào OK.

- Nhấp đúp vào server.crt để nhập.

- Lưu ví:

- Trên Menu Trình quản lý Ví Oracle, hãy nhấp vào Ví.

- Xác minh hộp Đăng nhập tự động được chọn.

- Nhấp vào Lưu

Lưu ý:Nếu tất cả các chứng chỉ đáng tin cậy tạo nên chuỗi server.crt không có trong ví, thì việc thêm chứng chỉ sẽ không thành công. Khi ví được tạo, các chứng chỉ cho CA phổ biến nhất (chẳng hạn như VeriSign, GTE và Entrust) đã được tự động đưa vào. Liên hệ với cơ quan chứng nhận của bạn nếu bạn cần thêm chứng chỉ của họ và lưu tệp được cung cấp dưới dạng ca.crt trong thư mục wallet ở định dạng base64. Một tùy chọn khác là làm theo hướng dẫn dưới đây để tạo ca.crt từ chứng chỉ máy chủ của bạn (server.crt). Nếu Cơ quan cấp chứng chỉ của bạn đã cung cấp chứng chỉ trung gian (để hoàn thành chuỗi) thì hãy lưu tệp được cung cấp dưới dạng intca.crt ở định dạng Base64, tệp này sẽ cần được nhập vào Oracle Wallet Manager trước khi nhập server.crt. Các chứng chỉ bao gồm một số bộ phận (chẳng hạn như loại P7B) cũng sẽ thuộc loại này

Tạo chứng chỉ của Cơ quan cấp chứng chỉ

Để tạo ca.crt

- Sao chép tech.crt vào PC của bạn (nếu cần) bằng một trong các phương pháp sau:

ftp (ở chế độ nhị phân) tech.crt vào máy tính của bạn sao chép nội dung của server.crt và dán vào notepad trên PC. Lưu tệp dưới dạng server.crt

- Nhấp đúp vào server.crt để mở nó bằng Phần mở rộng Cyrpto Shell.

- Trên tab Đường dẫn chứng chỉ, hãy nhấp vào dòng đầu tiên (trên cùng) rồi đến Xem chứng chỉ.

- Trên tab Chi tiết, nhấp vào Sao chép vào Tệp, thao tác này sẽ khởi động trình hướng dẫn xuất.

- Nhấp vào Tiếp theo để tiếp tục.

- Chọn X.509 được mã hóa Base64 (.CER) và nhấp vào tiếp theo.

- Nhấp vào Duyệt qua và điều hướng đến thư mục bạn chọn.

- Nhập ca.crt làm tên và nhấp vào ok để xuất chứng chỉ.

- Đóng trình hướng dẫn.

- Sao chép ca.crt trở lại thư mục wallet của bạn (nếu cần) bằng một trong các phương pháp sau:

ftp (ở chế độ nhị phân) ca.crt vào thư mục ví cấp ứng dụng của bạn sao chép nội dung của ca.crt và dán vào tệp mới trong thư mục ví cấp ứng dụng của bạn bằng trình soạn thảo văn bản. Lưu tệp dưới dạng ca.crt

Nếu có chứng chỉ trung gian, thì hãy xuất chứng chỉ đó cũng bằng kỹ thuật tương tự

Các bước chi tiết để nhập chứng chỉ với ảnh chụp màn hình

owm &

Sau đó nhấp vào ví -> mở

Nhấp vào có

Nhập đường dẫn đầy đủ của thư mục ví

Nhập mật khẩu ví

Hoạt động hiện hành:Nhập chứng chỉ người dùng

Ngoài ra, bạn cũng có thể thêm chứng chỉ bằng lệnh orapki

ví orapki thêm \

-wallet. \

-trusted_cert \

-cert ca.crt \

-pwd

ví orapki thêm \

-wallet. \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Bước quan trọng

Nếu bạn cần nhập Chứng chỉ CA, bạn cũng sẽ cần thêm nội dung của tệp ca.crt vào tệp b64InternetCertificate.txt nằm trong thư mục 10.1.2 ORACLE_HOME / sysman / config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME> /sysman/config/b64InternetCertificate.txt

Nếu bạn cũng được cung cấp Chứng chỉ trung gian (intca.crt) thì bạn cũng sẽ cần thêm chứng chỉ đó vào b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME> / sysman / config / b64InternetCertificate .txt

Bước 6

Sửa đổi ví OPMN

- Điều hướng đến thư mục $ INST_TOP / certs / opmn.

- Tạo một thư mục mới có tên BAK.

- Di chuyển các tệp ewallet.p12 và cwallet.sso vào thư mục BAK vừa tạo.

- Sao chép các tệp ewallet.p12 và cwallet.sso từ thư mục $ INST_TOP / certs / Apache vào thư mục $ INST_TOP / certs / opmn.

Bước 7

Cập nhật Tệp JDK Cacerts

Dịch vụ Web của Oracle yêu cầu Chứng chỉ của Cơ quan cấp chứng chỉ đã cấp chứng chỉ máy chủ của bạn (ca.crt từ bước trước) phải có trong tệp JDK cacerts. Ngoài ra, một số tính năng của Nhà xuất bản XML và Nhà xuất bản BI yêu cầu phải có chứng chỉ máy chủ (server.crt từ bước trước).

Thực hiện theo các bước sau để đảm bảo các yêu cầu này được đáp ứng:

- Điều hướng đến thư mục $ OA_JRE_TOP / lib / security.

- Sao lưu tệp cacerts hiện có.

- Sao chép các tệp ca.crt và server.crt của bạn vào thư mục này và đưa ra lệnh sau để đảm bảo rằng cacerts có quyền ghi:

$ chmod u+w cacerts

Bước 8

Cập nhật tệp ngữ cảnh

Sử dụng E-Business Suite - Oracle Applications Manager (OAM) Context Editor để thay đổi các biến liên quan đến SSL như được hiển thị trong bảng sau:

| Các biến có liên quan đến SSL trong tệp ngữ cảnh | ||

| Biến | Giá trị không phải SSL | Giá trị SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | giống như s_webssl_port |

| s_webssl_port | không áp dụng | mặc định là 4443 |

| s_https_listen_parameter | không áp dụng | giống như s_webssl_port |

| s_login_page | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

| s_external_url | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

Bước 9 - Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Các bài viết có liên quan

Autoconfig

Các bước để chạy Autoconfig trên ứng dụng R12 bao gồm cả Cơ sở dữ liệu và Cấp ứng dụng

Vị trí mẫu autoconfig của ứng dụng oracle và Cách tùy chỉnh mẫu cho tệp autoconfig

Bước 10 - Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Các bước được sử dụng khi sử dụng trình kết thúc SSL với ứng dụng Oracle R12

Không cần tạo và cài đặt chứng chỉ trên máy chủ web. Chứng chỉ sẽ được cài đặt trong SSL terminator. Trong trường hợp này, chúng tôi chỉ cần đặt tham số tệp ngữ cảnh được cung cấp bên dưới

| Các thay đổi khi sử dụng SSL Accelerator | ||

| Biến | Giá trị không phải SSL | Giá trị SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | giá trị của cổng giao diện bên ngoài của SSL Accelerator |

| s_webentryhost | giống như s_webhost | Tên máy chủ SSL Accelerator |

| s_webentrydomain | giống với s_domainname | Tên miền SSL Accelerator |

| s_enable_sslterminator | # | xóa dấu ‘#’ để sử dụng ssl_terminator.conf trong môi trường kết thúc ssl |

| s_login_page | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https, s_webentryhost, s_webentrydomain, s_active_webport |

Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Các bước để mã hóa End to end với cấu hình Chuyển qua trên Load Balancer

1) Tất cả các bước được cung cấp cho một máy chủ web cần phải được thực hiện.

2) Chứng chỉ cần được tạo với Tên bộ cân bằng tải

3) Chúng tôi có thể thực hiện các bước chứng chỉ trên một Node và sau đó sao chép tất cả các bước sang các nút khác

Thay đổi giá trị ngữ cảnh

| Các biến có liên quan đến SSL trong tệp ngữ cảnh | ||

| Biến | Giá trị không phải SSL | Giá trị SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | giống như s_webssl_port |

| s_webssl_port | không áp dụng | mặc định là 4443 |

| s_https_listen_parameter | không áp dụng | giống như s_webssl_port |

| s_login_page | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

| s_external_url | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Yêu cầu thiết lập cơ sở dữ liệu

Các sản phẩm của Oracle như Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore và giá truy cập dữ liệu qua Internet ở chế độ kết nối HTTP hoặc HTTPS. Việc triển khai SSL cho Máy chủ cơ sở dữ liệu Oracle (hoạt động như một máy khách gửi yêu cầu đến máy chủ Web) sử dụng Trình quản lý ví Oracle để thiết lập ví Oracle.

Lưu ý:Đây là yêu cầu bắt buộc đối với các trang cửa hàng Oracle iStore khi Tầng Web cũng được bật SSL.

Để kích hoạt yêu cầu Ứng dụng khách HTTPS từ Cơ sở dữ liệu qua UTL_HTTP, bạn cần thiết lập kho tin cậy ở định dạng ví. Bạn không cần chứng chỉ máy chủ cho ví này. Bạn chỉ cần nhập chứng chỉ CA gốc cho các CA gốc là mỏ neo tin cậy cho các trang web bạn cần UTL_HTTP để kết nối.

1) Sau khi thiết lập môi trường của bạn cho tầng cơ sở dữ liệu, hãy điều hướng đến thư mục $ ORACLE_HOME / appsutil.2) Tạo thư mục ví mới có tên:wallet

3) Điều hướng đến thư mục wallet mới được tạo.

4) Mở Trình quản lý ví như một quy trình nền:

owm &

5) Trên Trình đơn Trình quản lý ví Oracle, điều hướng đến Wallet -> Mới.

Trả lời KHÔNG cho:Thư mục ví mặc định của bạn không tồn tại. Bạn có muốn tạo nó ngay bây giờ không?

Giờ đây, màn hình ví mới sẽ nhắc bạn nhập mật khẩu cho ví của mình.

Nhấp vào KHÔNG khi được nhắc:

Một ví trống mới đã được tạo. Bạn có muốn tạo yêu cầu chứng chỉ vào lúc này không? 6) Nếu bạn cần nhập ca.crt:

Trên menu Oracle Wallet Manager, hãy điều hướng đến Hoạt động -> Nhập chứng chỉ đáng tin cậy.

Nhấp vào OK.

Nhấp đúp vào ca.crt để nhập ví.7) Lưu ví:

Trên Menu Trình quản lý ví Oracle, nhấp vào Ví.

Xác minh hộp Đăng nhập tự động được chọn.

Nhấp vào Lưu .

Để kiểm tra xem ví có được thiết lập đúng cách và có thể truy cập hay không, hãy đăng nhập vào SQLPLUS với tư cách là người dùng ứng dụng và thực hiện các thao tác sau:SQL> select utl_http.request ('[address to access]', '[proxy address]' , 'file:[đường dẫn đầy đủ đến thư mục wallet]', null) từ kép;

ở đâu:

‘[Address to access]’ =url cho Cổng cài đặt nhanh E-Business Suite của bạn.

‘[Proxy address]’ =url của máy chủ proxy của bạn hoặc NULL nếu không sử dụng máy chủ proxy.

‘File:[full path to wallet directory]’ =vị trí của thư mục ví của bạn (không chỉ định các tệp ví thực tế).

Tham số cuối cùng là mật khẩu ví, được đặt thành null theo mặc định.

Các liên kết có liên quan

Bật SSL hoặc TLS trong Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Cách tìm các thành phần R12 Phiên bản

40 Câu hỏi Adpatch mà mọi DBA nên biết

lệnh awk

Lệnh Keytool