Mục lục

Giới thiệu về Bật TLS trong R12.1

- Dữ liệu giữa trình duyệt web và máy chủ web truyền đi không được mã hóa trong ứng dụng R12 Vì vậy, mật khẩu và các thông tin khác có thể được theo dõi bởi trình thám thính. Chúng tôi đang tránh điều này bằng cách triển khai TLS trong R12.

- Với việc triển khai TLS, dữ liệu được truyền đi dưới dạng được mã hóa và Chỉ trình duyệt web và máy chủ web mới có thể giải mã dữ liệu đó. Việc triển khai yêu cầu chứng chỉ SSL và cấu hình trong môi trường R12 theo cấu hình

Bảo mật lớp truyền tải (TLS)

Bảo mật lớp truyền tải, hoặc TLS, là sự kế thừa của SSL. TLS, giống như SSL, là một giao thức mã hóa lưu lượng giữa máy khách và máy chủ. TLS tạo một kết nối được mã hóa giữa hai máy cho phép truyền thông tin cá nhân mà không gặp phải vấn đề nghe trộm, giả mạo dữ liệu hoặc giả mạo tin nhắn.

SSL là gì?

SSL là công nghệ xác định các chức năng thiết yếu của xác thực lẫn nhau, mã hóa dữ liệu và tính toàn vẹn của dữ liệu cho các giao dịch an toàn. Trao đổi dữ liệu giữa máy khách và máy chủ trong các giao dịch an toàn như vậy được cho là sử dụng Lớp cổng bảo mật (SSL). Điều này đã không còn được dùng nữa để thay thế cho tham chiếu TLS được ưu tiên trong tương lai.

Cách SSL / TLS hoạt động

- Máy khách gửi yêu cầu tới máy chủ bằng chế độ kết nối HTTPS.

- Máy chủ xuất trình chứng chỉ kỹ thuật số của nó cho máy khách. Chứng chỉ này chứa thông tin nhận dạng của máy chủ như tên máy chủ, khóa công khai của Tổ chức và máy chủ cũng như chữ ký số của khóa cá nhân CA

- Máy khách (trình duyệt web) có khóa công khai của tất cả CA. Nó giải mã khóa cá nhân của chứng chỉ kỹ thuật số Việc xác minh này chứng minh rằng người gửi đã có quyền truy cập vào khóa cá nhân và do đó có khả năng là người được liên kết với khóa công khai. Nếu quá trình xác minh diễn ra tốt đẹp, máy chủ được xác thực là máy chủ đáng tin cậy.

- Máy khách gửi cho máy chủ danh sách các cấp độ mã hóa hoặc mật mã mà nó có thể sử dụng.

- Máy chủ nhận danh sách và chọn cấp độ mã hóa mạnh nhất mà chúng có điểm chung.

- Máy khách mã hóa một số ngẫu nhiên bằng khóa công khai của máy chủ và gửi kết quả đến máy chủ (chỉ máy chủ mới có thể giải mã bằng khóa riêng của nó); sau đó cả hai bên sử dụng số ngẫu nhiên để tạo khóa phiên duy nhất để mã hóa và giải mã dữ liệu tiếp theo trong phiên

Vì vậy, rõ ràng từ các bước trên, chúng ta sẽ cần chứng chỉ số cho máy chủ web.

Lưu ý quan trọng

Trước đó, chúng tôi cũng đã đọc bài viết

Bật SSL hoặc TLS trong Oracle Apps R12

- Bài viết trên cung cấp các bước triển khai cho SSL V3 /TLS1.0 với Phiên bản Oracle Apps R12.0 và R12.1.

- Bài viết này trình bày cụ thể các bước triển khai TLS 1.0 / 1.1 / 1.2 trong R12.1

Việc kích hoạt TLS trong R12.1 sẽ phụ thuộc vào cấu trúc liên kết của việc triển khai R12. Tôi ở đây nêu bật tất cả vấn đề chính.

- Một lần triển khai máy chủ web.

Điều này khá đơn giản. Chúng tôi sẽ cần chứng chỉ số cho máy chủ web. Các bước thẳng về phía trước. Lưu lượng giữa trình duyệt web và máy chủ web sẽ được mã hóa

- Việc có bộ cân bằng tải đang phân phát tới 2 máy chủ web trở lên khiến việc này hơi phức tạp một chút

Trong trường hợp này, chúng tôi có thể có các tùy chọn sau

- Mã hóa từ đầu đến cuối của lưu lượng truy cập

Toàn bộ luồng lưu lượng, tức là từ trình duyệt đến bộ cân bằng tải và từ bộ cân bằng tải đến máy chủ web được mã hóa

Có hai cách để làm điều đó

- Cấu hình chuyển tiếp :Cân bằng tải trong trường hợp này không giải mã / mã hóa thông báo. Nó chỉ chuyển lưu lượng truy cập đến máy chủ web

- Giải mã / mã hóa :Cân bằng tải trong trường hợp này giải mã lưu lượng ở mức cân bằng tải, sau đó mã hóa lại và gửi đến máy chủ web để giải mã lại nó

- Trình kết thúc SSL:Lưu lượng giữa trình duyệt web và trình cân bằng tải chỉ được mã hóa. Cân bằng tải hoạt động như trình kết thúc SSL và kết thúc SSL ở cấp cân bằng tải và chuyển lưu lượng không được mã hóa đến máy chủ web.

Các bước để bật TLS trong R12.1 trên mỗi cấu trúc liên kết được đưa ra bên dưới

Triển khai một máy chủ web

Bước 0 :Điều kiện tiên quyết

1) Nâng cấp lên tối thiểu Bộ phát triển Java (JDK) 7.

Để thực hiện việc này, hãy làm theo hướng dẫn trong Tài liệu hỗ trợ Oracle của tôi 1467892.1, Sử dụng Bản cập nhật mới nhất JDK 7.0 với Bản phát hành Oracle E-Business Suite 12.0 và 12.1.

2) - Nâng cấp lên Oracle HTTP Server (OHS) 10.1.3.5.

Để thực hiện việc này, hãy làm theo hướng dẫn trong Tài liệu Kiến thức Hỗ trợ Oracle của tôi 454811.1, Nâng cấp lên Bản vá lỗi Oracle AS 10g 10.1.3.x mới nhất Đặt trong Bản phát hành Oracle E-Business Suite 12.

3) - Áp dụng CPU tháng 10 năm 2015 hoặc CPU mới hơn cho Oracle Fusion Middleware 10.1.3.5.

Tải xuống Bản vá 21845960 cho UNIX hoặc Bản vá 21845962 cho Windows từ My Hỗ trợ Oracle và làm theo các hướng dẫn trong Tài liệu 2051000.1, Tài liệu Kiến thức Cập nhật Bản vá Quan trọng 11i và 12 Oracle E-Business Suite (tháng 10 năm 2015).

4) - Áp dụng các bản cập nhật dành riêng cho nền tảng.

Đối với AIX và HP Chỉ Itanium, cũng áp dụng Bản vá 21948197 cho Oracle Fusion Middleware 10.1.3.5.

Chỉ dành cho Windows, cũng áp dụng Bản vá 22251660 cho Oracle Fusion Middle Ware 10.1.3.5.

5) - Áp dụng bản vá 22447165 và 22458773 cho Oracle Fusion Middleware 10.1.3.5.

6) - Áp dụng các bản vá dành riêng cho sản phẩm.

• Oracle Workflow - Áp dụng bản vá 22974534:R12.OWF.B để giải quyết sự cố Trình gửi thư thông báo quy trình làm việc của Oracle.

• Oracle iProcurement - Áp dụng các bản vá được đề cập trong Tài liệu Kiến thức Hỗ trợ Oracle của tôi 1937220.1, Đột phá trong Oracle iProcurement và Exchange thất bại sau khi Trang web của nhà cung cấp di chuyển từ SSLv3 sang Giao thức TLS (với SSL Handshake SSLIOClosedOverrideGoodbyeKiss), tương ứng với phiên bản ứng dụng thích hợp.

• Oracle iPayment - Đảm bảo đáp ứng các yêu cầu được liệt kê trong Tài liệu 1573912.1, Tất cả Giới thiệu về Oracle Payments Release 12 Mã hóa dữ liệu thanh toán và ví, cho cấu hình Payments . Ngoài ra, hãy áp dụng bản vá 22724663:R12.IBY.B.

• Oracle XML Gateway - Đối với các yêu cầu vá lỗi của Oracle E-Business Suite Release 12.1, hãy tham khảo Tài liệu 1961140.1, Cấu hình Oracle XML Gateway để Xác thực SSL / TLS trong Oracle E. -Business Suite Release 12.1. Ngoài ra, hãy áp dụng bản vá 22922530:R12.ECX.B.

Bước 1

Đặt môi trường của bạn

- Đăng nhập vào cấp ứng dụng với tư cách là người dùng hệ điều hành sở hữu tệp cấp ứng dụng.

- Nguồn tệp môi trường cấp ứng dụng của bạn (APPS

.env) nằm trong thư mục APPLIC_TOP. - Điều hướng đến $ INST_TOP / ora / 10.1.3 và nguồn tệp

.env để đặt các biến 10.1.3 ORACLE_HOME của bạn. - Đi tới thư mục $ INST_TOP / certs / Apache

tạo tệp cấu hình OpenSSL dành riêng cho máy chủ lưu trữ trong thư mục đó như sau

cat new.cnf [req] prompt =nodefault_md =sha256distinguished_name =dnreq_extensions =ext [dn] CN =www.example.comO =Ví dụ IncOU =Key TeamL =San DiegoST =CaliforniaC =US [ext] subjectAltName =DNS:www .example.com, DNS:example.com

Giải thích

[req] prompt =no do not promptdefault_md =sha256 thông báo thông báo mặc định phải là sha256 baseddistinguished_name =dn lấy Tên phân biệt từ [dn] sectionreq_extensions =ext lấy các phần mở rộng từ [ext] phần [dn] CN =www.example.com đặt Tên chung thành tên máy chủ đầy đủ của bạnO =Ví dụ Inc đặt Tổ chức thành tên công ty của bạnOU =Nhóm chủ chốt đặt Đơn vị tổ chức thành bất kỳ nhóm hoặc bộ phận nào trong công ty của bạnL =San Diego đặt Vị trí thành thành phố của trụ sở chính của công ty bạnST =California đặt Tiểu bang thành tiểu bang hoặc tỉnh hoặc lãnh thổ của trụ sở chính của công ty bạnC =Hoa Kỳ đặt Quốc gia thành mã quốc gia ISO của quận [ext] subjectAltName =DNS:www.example.com, DNS:example.com chỉ định tên máy chủ thay thế.Nếu tên máy chủ của trang web của bạn là WWW.cũng thêm tên miền mà không có WWW đứng đầu. ở đây, nếu không thì chỉ cần lặp lại Tên chung.

Đối với trường hợp của chúng tôi, tệp sẽ là

cat new.cnf

[req]

prompt =no

default_md =sha256

difference_name =dn

req_extensions =ext

[dn]

CN =www.techgoeasy.com

O =techgoeasy

OU =tech

L =Los Angles

ST =California

C =US

[ext]

subjectAltName =DNS:www.techgoeasy.com, DNS:techgoeasy.com

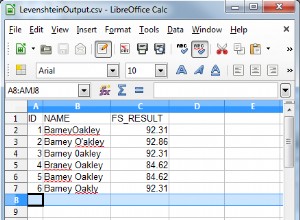

Nếu bạn nhớ, điều này tương tự như những gì chúng tôi sử dụng để làm trong ví có SSL

Bước 2 Tạo tệp CSR để tạo chứng chỉ

(a) Cập nhật PATH

PATH =$ <10.1.3 OH> / Apache / open_ssl / bin:$ PATH

(b) Đảm bảo LD_LIBRARY_PATH chứa đường dẫn đến Oracle Fusion Middleware 10.1.3 ORACLE_HOME / lib của bạn.

xuất LD_LIBRARY_PATH =$ LD_LIBRARY_PATH:/ lib

(c) Bây giờ, hãy chạy lệnh sau:

openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf

Gửi csr cho tổ chức phát hành chứng chỉ để nhận chứng chỉ

Chúng tôi không sử dụng ví Oracle ở đây

Bước 3 Nhận chứng chỉ máy chủ và các tệp chuỗi chứng chỉ từ CA.

Từ CA, bạn sẽ nhận được những thông tin sau:

1) Chứng chỉ máy chủ được ký CA

2) Chứng chỉ của CA gốc

3) Chứng chỉ của bất kỳ CA trung gian bắt buộc nào

Nếu bạn chỉ nhận được một tệp, bạn có thể tạo các tệp này bằng phương pháp dưới đây

Tạo chứng chỉ của Cơ quan cấp chứng chỉ

Để tạo ca.crt

- Sao chép server.crt vào PC của bạn (nếu cần) bằng một trong các phương pháp sau:

ftp (ở chế độ nhị phân) server.crt vào máy tính của bạn

sao chép nội dung của server.crt và dán vào notepad trên PC. Lưu tệp dưới dạng server.crt

- Nhấp đúp vào server.crt để mở nó bằng Phần mở rộng Cyrpto Shell.

- Trên tab Đường dẫn chứng chỉ, hãy nhấp vào dòng đầu tiên (trên cùng) rồi đến Xem chứng chỉ.

- Trên tab Chi tiết, nhấp vào Sao chép vào Tệp, thao tác này sẽ khởi động trình hướng dẫn xuất.

- Nhấp vào Tiếp theo để tiếp tục.

- Chọn X.509 được mã hóa Base64 (.CER) và nhấp vào tiếp theo.

- Nhấp vào Duyệt qua và điều hướng đến thư mục bạn chọn.

- Nhập ca.crt làm tên và nhấp vào ok để xuất chứng chỉ.

- Đóng trình hướng dẫn.

- Sao chép ca.crt trở lại thư mục wallet của bạn (nếu cần) bằng một trong các phương pháp sau:

ftp (ở chế độ nhị phân) ca.crt vào thư mục ví cấp ứng dụng của bạn. Sao chép nội dung của ca.crt và dán vào tệp mới trong thư mục ví cấp ứng dụng của bạn bằng trình soạn thảo văn bản. Lưu tệp dưới dạng ca.crt

Đặt các tệp ở trên vào cùng một thư mục có chứa khóa cá nhân máy chủ của bạn:server.key.

Bạn nên đảm bảo rằng tệp chứng chỉ máy chủ được gọi là server.crt, chứng chỉ CA gốc được gọi là ca.crt và các chứng chỉ trung gian nằm trong tệp có tên là trung gian.crt.

Nếu bạn không có chứng chỉ trung gian , chạy lệnh sau để tạo tệp trung gian.crt trống

echo -n> Intermediate.crt

Xác minh rằng thư mục $ INST_TOP / certs / Apache của bạn có chứa các tệp sau

server.key

new.csr

server.crt

middle.crt

ca.crt

Tạo tệp chứng chỉ cho OPMN chứa chứng chỉ máy chủ và bất kỳ chứng chỉ trung gian nào bằng cách thực hiện như sau:

cat server.crt Intermediate.crt ca.crt> opmn.crt

Bước 4 Cập nhật tệp ngữ cảnh

Sử dụng E-Business Suite - Oracle Applications Manager (OAM) Context Editor để thay đổi các biến liên quan đến SSL như được hiển thị trong bảng sau:

| Các biến có liên quan đến SSL trong tệp ngữ cảnh | ||

| Biến | Giá trị không phải SSL | Giá trị SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | giống như s_webssl_port |

| s_webssl_port | không áp dụng | mặc định là 4443 |

| s_https_listen_parameter | không áp dụng | giống như s_webssl_port |

| s_login_page | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

| s_external_url | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

Bước 5 Thực hiện cấu hình bổ sung .

Sao chép các tệp gốc từ

Thay thế dòng này trong mẫu:

Bằng dòng sau:

Hướng dẫn ở đây là nhận xét ra một dòng và thêm một dòng mới vào tham chiếu mod_ssl.so. Sửa đổiLoadModule ossl_module libexec / mod_ossl.so thành phần sau:#LoadModule ossl_module libexec / mod_ossl.soLoadModule ssl_module libexec / mod_pressl.so

D_TOP> /admin/template/custom/ssl_conf_1013.tmp (dành cho UNIX) Bước 1 - Nhận xét dòng sau trong mẫu:#SSLWallet tệp:% s_web_ssl_directory% / Apache Bước 2 - Thêm 3 dòng sau vào mẫu:SSLCertificateFile% s_web_ssl_directory% / Apache / server.crt SSLCertificateKeyFile% s_directory %sslory% /Apache/server.key SSLCertificateChainFile% s_web_ssl_directory% / Apache / trung gian.crt Bước 3 - Thay thế như sau:SSLCipherSuite HIGH:MEDIUM:! ANULL:+ SHA1:+ MD5:+ HIGH:+ MEDIUM Với như sau:SSLCipherSuite HIGH:MEDIUM :! aNULL:! RC4:! SEED:! IDEA:! CAMELLIA:+ HIGH:+ MEDIUM tep 4 - Thay thế phần sau:SSLProtocol -all + TLSv1 + SSLv3 Với phần sau:SSLProtocol all -SSLv2 -SSLv3Bước 6 Thực hiện cấu hình bổ sung để bật TLS1.1 và TLS 1.2

Sửa đổi sau sẽ kích hoạt các giao thức TLS 1.1 và TLS 1.2 không được kích hoạt theo mặc định trong Java 7.

Sao chép các tệp gốc được đề cập trong bảng dưới đây từ

/ admin / template sang / admin / template / custom, nếu thư mục tùy chỉnh hoặc bất kỳ tệp mẫu tùy chỉnh nào chưa tồn tại. Cập nhật các tệp tùy chỉnh này như tài liệu bên dưới.

| Tệp mẫu tùy chỉnh | Sửa đổi |

| ( | Thêm:

https.protocols =TLSv1, TLSv1.1, TLSv1.2 |

Bước 7 Cập nhật TrustStores b64InternetCertificate.txt .

Thêm nội dung của tệp ca.crt vào tệp b64InternetCertificate.txt nằm trong thư mục 10.1.2 ORACLE_HOME / sysman / config:

| $ cat ca.crt>> <10.1.2 ORACLE_HOME> /sysman/config/b64InternetCertificate.txt |

Bước 8 - Cập nhật TrustStore cacerts .

Nếu bạn đã mua chứng chỉ máy chủ của mình từ một CA thương mại, rất có thể bạn sẽ không phải thực hiện bước này vì chứng chỉ CA gốc đã có sẵn trong cacerts. Lệnh keytool sẽ cho bạn biết nếu bạn cố gắng thêm chứng chỉ đã có trong cacerts.

Thực hiện theo các bước sau để đảm bảo các yêu cầu này được đáp ứng:

- Điều hướng đến thư mục $ OA_JRE_TOP / lib / security.

- Sao lưu tệp cacerts hiện có.

- Sao chép các tệp ca.crt của bạn vào thư mục này và đưa ra lệnh sau để đảm bảo rằng cacerts có quyền ghi

$ chmod u + w cacerts

Thêm ca.crt Apache của bạn vào cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Khi được nhắc, hãy nhập mật khẩu kho khóa (mật khẩu mặc định là “changeit”).

Thêm ca.crt Apache của bạn vào cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Khi được nhắc, hãy nhập mật khẩu kho khóa (mật khẩu mặc định là “changeit”).

Thêm ca.crt Apache của bạn vào cacerts:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Khi được nhắc, hãy nhập mật khẩu kho khóa (mật khẩu mặc định là “changeit”).

$ chmod u-w cacerts

Bước 9 - Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Bước 10 - Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Các bước sẽ được sử dụng khi sử dụng trình kết thúc SSL

Không cần tạo và cài đặt chứng chỉ trên máy chủ web. Trong trường hợp này, chúng tôi chỉ cần đặt tham số tệp ngữ cảnh được cung cấp bên dưới

| Các thay đổi khi sử dụng SSL Accelerator | ||

| Biến | Giá trị không phải SSL | Giá trị SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | giá trị của cổng giao diện bên ngoài của SSL Accelerator |

| s_webentryhost | giống như s_webhost | Tên máy chủ SSL Accelerator |

| s_webentrydomain | giống với s_domainname | Tên miền SSL Accelerator |

| s_enable_sslterminator | # | xóa dấu ‘#’ để sử dụng ssl_terminator.conf trong môi trường kết thúc ssl |

| s_login_page | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https, s_webentryhost, s_webentrydomain, s_active_webport |

Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Các bước để mã hóa End to end với cấu hình Chuyển qua trên Load Balancer

1) Tất cả các bước được cung cấp cho một máy chủ web cần phải được thực hiện.

2) Chứng chỉ cần được tạo với Tên bộ cân bằng tải

3) Chúng tôi có thể thực hiện các bước chứng chỉ trên một Node và sau đó sao chép tất cả các bước sang các nút khác

Thay đổi giá trị ngữ cảnh

| Các biến có liên quan đến SSL trong tệp ngữ cảnh | ||

| Biến | Giá trị không phải SSL | Giá trị SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | giống như s_webssl_port |

| s_webssl_port | không áp dụng | mặc định là 4443 |

| s_https_listen_parameter | không áp dụng | giống như s_webssl_port |

| s_login_page | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

| s_external_url | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Các bước để mã hóa End to end với Mã hóa / giải mã trên Load Balancer

1) Tất cả các bước được cung cấp cho một máy chủ web cần phải được thực hiện.

2) Chứng chỉ cần được tạo ở cấp cân bằng tải và cấp nút web. Nó cần được tạo với Tên bộ cân bằng tải ở cả hai bên

3) Chúng tôi có thể thực hiện các bước chứng chỉ trên một Nút Web và sau đó sao chép tất cả các bước sang các nút khác

4) Cân bằng tải phải có chứng chỉ SSL ứng dụng khách cho chứng chỉ nút Web

Thay đổi giá trị ngữ cảnh

| Các biến có liên quan đến SSL trong tệp ngữ cảnh | ||

| Biến | Giá trị không phải SSL | Giá trị SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | giống như s_webport | giống như s_webssl_port |

| s_webssl_port | không áp dụng | mặc định là 4443 |

| s_https_listen_parameter | không áp dụng | giống như s_webssl_port |

| s_login_page | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

| s_external_url | url được tạo bằng giao thức http và s_webport | url được tạo bằng giao thức https và s_webssl_port |

Chạy Autoconfig

Autoconfig có thể được chạy bằng cách sử dụng tập lệnh adautocfg.sh trong thư mục Cấp ứng dụng $ ADMIN_SCRIPTS_HOME.

Khởi động lại các dịch vụ của Cấp ứng dụng

Sử dụng tập lệnh adapcctl.sh trong thư mục $ ADMIN_SCRIPTS_HOME để dừng và khởi động lại các dịch vụ Apache của Cấp ứng dụng.

Cấu hình bổ sung

Thiết lập cấp cơ sở dữ liệu

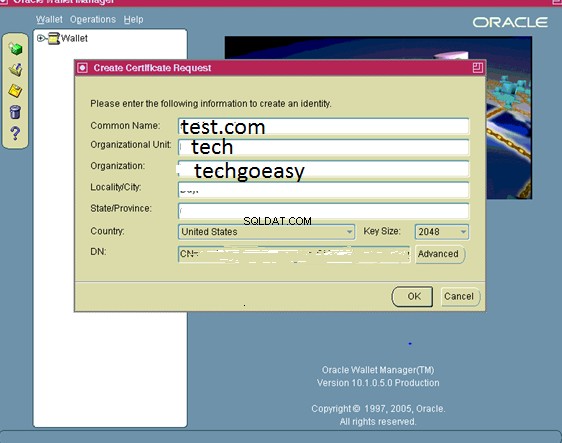

Các sản phẩm của Oracle như Oracle Configurator, Order Management, Order Capture, Quotes, iPayment, iStore và Pricing đang tận dụng cơ sở dữ liệu như một HTTP client. Việc triển khai TLS cho Máy chủ cơ sở dữ liệu Oracle (hoạt động như một máy khách gửi yêu cầu đến máy chủ Web) sử dụng Trình quản lý ví Oracle để thiết lập ví Oracle.

Để kích hoạt yêu cầu ứng dụng khách HTTPS từ cơ sở dữ liệu bằng UTL_HTTP, bạn cần thiết lập kho tin cậy ở định dạng ví. Bạn không cần chứng chỉ máy chủ cho ví này. Bạn chỉ cần nhập chứng chỉ CA gốc cho các CA gốc là mỏ neo tin cậy cho các trang web bạn cần UTL_HTTP để kết nối.

- Sau khi thiết lập môi trường của bạn cho tầng cơ sở dữ liệu, hãy điều hướng đến thư mục $ ORACLE_HOME / appsutil.

- Tạo một thư mục ví mới có tên là wallet.

- Điều hướng đến thư mục wallet mới được tạo.

- Mở Oracle Wallet Manager như một quy trình nền.

owm &

- Trong Trình đơn Trình quản lý Ví Oracle, điều hướng đến Wallet > Mới .

Trả lời KHÔNG cho:Thư mục ví mặc định của bạn không tồn tại. Bạn có muốn tạo nó ngay bây giờ không? Màn hình ví mới bây giờ sẽ nhắc bạn nhập mật khẩu cho ví của mình. Nhấp vào KHÔNG khi được nhắc:Một ví trống mới đã được tạo. Bạn có muốn tạo một yêu cầu chứng chỉ vào lúc này không? - Nếu bạn cần nhập ca.crt, trên trình đơn Oracle Wallet Manager, hãy điều hướng đến Hoạt động > Nhập chứng chỉ đáng tin cậy . Nhấp vào OK . Nhấp đúp vào ca.crt để nhập nó.

- Lưu ví:Trên Trình đơn Trình quản lý Ví Oracle, nhấp vào Ví . Xác minh Đăng nhập tự động hộp kiểm được chọn. Nhấp vào Lưu .

Để kiểm tra xem ví có được thiết lập đúng cách và có thể truy cập hay không, hãy đăng nhập vào SQLPLUS với tư cách là người dùng ứng dụng và thực hiện các thao tác sau:

SQL> select utl_http.request (‘[address to access]’, ‘[proxy address]’, ‘file:[full path to wallet directory]’, null) từ dual;

ở đâu:

‘[địa chỉ để truy cập]’ =URL cho Cổng cài đặt nhanh Oracle E-Business Suite của bạn.

‘[địa chỉ proxy] ‘=URL của máy chủ proxy của bạn hoặc NULL nếu không sử dụng máy chủ proxy.

‘ tệp:[đường dẫn đầy đủ đến thư mục wallet] ’ =vị trí của thư mục ví của bạn (không chỉ định tệp ví thực tế).

Tham số cuối cùng là mật khẩu ví, được đặt thành null theo mặc định.

Ví dụ:

SQL> select utl_http.request ('https://www.oracle.com/robots.txt','https://www-proxy.com:80', 'file:/ d1 / oracle / db / tech_st / 12.1.0 / appsutil / wallet ', null) từ dual;

SQL> select utl_http.request (' https://www.oracle.com/robots.txt',null, 'file:/ d1 /oracle/db/tech_st/12.1.0/appsutil/wallet ', null) từ kép; Nếu ví đã được thiết lập đúng cách, bạn sẽ được trả lại 2.000 ký tự đầu tiên của trang HTML.

Các liên kết có liên quan

Bật SSL hoặc TLS trong Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Cách tìm các thành phần R12 Phiên bản

40 Câu hỏi Adpatch mà mọi DBA nên biết

lệnh awk

Lệnh Keytool