Hướng dẫn 7 bước để sử dụng quyền truy cập với xác thực đa yếu tố Azure

Một trong những khách hàng của chúng tôi muốn sử dụng xác thực đa yếu tố Azure với Microsoft Access và Azure SQL, yêu cầu người dùng xác thực khi họ khởi chạy Access thông qua xác thực thứ hai ít nhất 60 ngày một lần.

Bước 1:Mở rộng miền của bạn lên Azure AD

Trước khi có thể bật MFA trong Azure, bạn cần mở rộng miền của khách hàng sang Azure bằng cách sử dụng thư mục Azure Active, cho phép nhân viên xác thực ở mọi nơi trên thế giới. Có khả năng chỉ thêm hoặc hủy kích hoạt nhân viên trên miền cục bộ của bạn và tự động mở rộng tài nguyên Azure của bạn là vô giá. Đây là liên kết giúp bạn bắt đầu:https://docs.microsoft.com/en-us/azure/architecture/reference-architectures/identity/adds-extend-domain

Bước 2:(Tùy chọn) Tải ứng dụng Microsoft Authenticator

Nếu không sử dụng ứng dụng, rất có thể bạn sẽ nhận được tin nhắn văn bản trên điện thoại di động của mình với mã một lần, bạn phải nhập mã này vào trình duyệt hoặc ứng dụng để xác thực. Thay vào đó, hãy tải xuống Ứng dụng Authenticator dành cho hệ điều hành của điện thoại và chỉ cần Phê duyệt hoặc Từ chối yêu cầu đăng nhập. Phần thưởng:Bạn cũng có thể chấp thuận yêu cầu trên đồng hồ thông minh của mình!

Phần thưởng 2:Bạn có thể sử dụng trình xác thực với tất cả các tài khoản Microsoft của mình, công ty và cá nhân. Tôi sử dụng nó trên tài khoản Outlook.com của mình cũng như trên IT Impact và tài khoản khách hàng.

Bước 3:Bật xác thực đa yếu tố Azure

Với tư cách là nhà tư vấn, chúng tôi thường được cấp đặc quyền quản trị trên tài khoản Azure của khách hàng bằng email Tác động CNTT của chúng tôi, (tìm hiểu thêm về lý do tại sao điều này sẽ không hoạt động với MFA trong Quyền truy cập ở Bước 4 bên dưới), vì vậy chúng tôi đã quen sử dụng MFA với Azure:https:/ /docs.microsoft.com/en-us/azure/active-directory/authentication/howto-mfa-mfasettings

Bước 4:(Tùy chọn) Có được tài khoản trên miền của khách hàng

Do thiếu hỗ trợ trong trình điều khiển OLEDB cho MFA, trước tiên chúng tôi thử sử dụng email Tác động CNTT của mình để đăng nhập vào cơ sở dữ liệu Access, nhưng có một trường hợp khi chúng tôi cần tài khoản trên miền của khách hàng để hệ thống hoạt động trên máy tính phòng thí nghiệm. Nếu bạn đang tư vấn, hãy thử xác thực bằng email của chính bạn trước và nếu không thành công, bạn có thể cần một tài khoản khách hàng.

Bước 5:Bật MFA trên của bạn tài khoản

Đây là cách thực hiện:https://aka.ms/MFASetup Lưu ý rằng nó có thể không được mặc định để sử dụng ứng dụng xác thực của Microsoft, vì vậy bạn có thể cần phải quay lại trang sau khi thiết lập để sử dụng.

Lưu ý:Nếu bạn vẫn đang sử dụng các ứng dụng không hỗ trợ MFA, (chẳng hạn như Skype for Business), bạn sẽ cần mật khẩu ứng dụng. Bạn có thể sử dụng một cái cho tất cả các ứng dụng không phải MFA nhưng tôi khuyên bạn nên có một cái cho mỗi ứng dụng để tăng cường bảo mật.

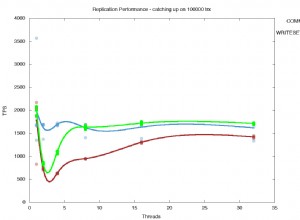

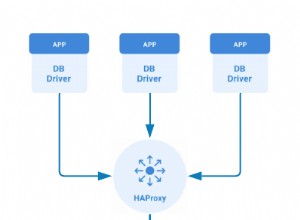

Bước 6:Sử dụng trình điều khiển ODBC và OLEDB mới nhất

Hiện tại chỉ ODBC 17 trở lên hỗ trợ MFA với Azure SQL, mà bạn sẽ cần sử dụng khi liên kết các bảng của mình với cơ sở dữ liệu SQL. OLEDB 18 là phiên bản mới nhất và chưa hỗ trợ MFA. Để biết thêm về các trình điều khiển này, vui lòng xem bài đăng trên blog này.

Bước 7:Đăng nhập để Truy cập bằng tài khoản khách hàng MFA của bạn

Nếu bạn đã đăng nhập vào Access bằng tài khoản không phải là khách hàng của mình, hãy đăng xuất, khởi động Access mà không cần tải ứng dụng, (như thể bạn đang tạo cơ sở dữ liệu mới) và đăng nhập bằng tài khoản đã tạo. Sau khi đăng nhập, bạn có thể tải ứng dụng và ứng dụng sẽ không nhắc bạn nhập MFA trong ít nhất 30 ngày nữa.

Tham gia cùng tôi để Đường dẫn của máy chủ SQL hướng tới cơ sở dữ liệu thông minh tại cuộc họp nhóm người dùng Access với SQL Server tiếp theo của tôi! Pedro Lopez từ Microsoft sẽ trình bày trên SQL Server 2019 phần giới thiệu về các cải tiến hiệu suất truy vấn đột phá trong họ Xử lý truy vấn thông minh. Nhấp vào đây để biết chi tiết về cách tham gia với chúng tôi vào Thứ Ba ngày 8 tháng 10.