Cảnh quan Rủi ro Dữ liệu Mới nhất

Dữ liệu doanh nghiệp tiếp tục thay đổi nhanh chóng về hình thức, kích thước, cách sử dụng và nơi cư trú. Hiếm khi nó còn ở trong các công trình xây dựng bằng bạc nữa, chỉ giới hạn ở một số đơn vị kinh doanh nhất định hoặc không bị tác động bởi thế giới bên ngoài. Giờ đây, dữ liệu tự do vượt qua các ngưỡng được hình thành trước đây vốn hạn chế tiềm năng kinh doanh. Nó lơ lửng trong đám mây, lan truyền giữa các đơn vị kinh doanh và lưu chuyển khắp mọi nơi.

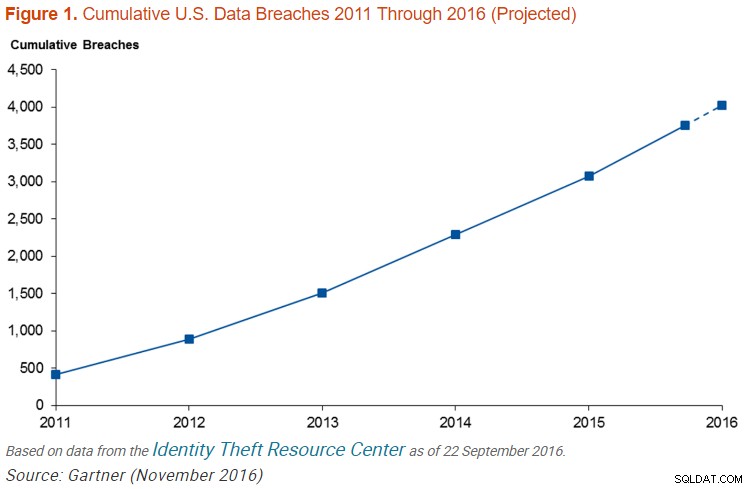

Nhưng đối với tất cả những thay đổi và cơ hội mà dữ liệu thể hiện, khi được tạo hoặc thu thập, dữ liệu sẽ bị đe dọa tấn công và sử dụng sai mục đích. Với số vụ vi phạm dữ liệu được báo cáo tăng gấp đôi trong mười năm qua và nửa tỷ hồ sơ bị lộ vào năm ngoái, sự phụ thuộc vào thông tin của chúng ta đang bị đe dọa ngày càng tăng do thiếu bảo mật.

Với sự tiếp xúc của dữ liệu cá nhân ở quy mô công nghiệp, sự phát triển của luật bảo mật dữ liệu là không thể tránh khỏi. Các công ty và cơ quan chính phủ thu thập và xử lý thông tin nhận dạng cá nhân (PII) hiện phải tuân thủ Tiêu chuẩn bảo mật dữ liệu ngành thẻ thanh toán (PCI DSS) và các yêu cầu của Đạo luật về trách nhiệm giải trình và cung cấp thông tin bảo hiểm y tế (HIPAA) tại Hoa Kỳ, Quy định chung về bảo vệ dữ liệu (GDPR ) ở Châu Âu và nhiều luật tuân theo quốc tế và địa phương như POPI ở Nam Phi, KVKK ở Thổ Nhĩ Kỳ và Đạo luật về quyền riêng tư của người tiêu dùng California (CCPA).

Vi phạm dữ liệu cũng có chi phí rõ ràng. Viện Ponemon Chi phí của một vụ vi phạm dữ liệu Nghiên cứu phát hiện ra rằng chi phí trung bình cho mỗi hồ sơ bị xâm phạm là khoảng 150 đô la vào năm 2019. Nghiên cứu đặt nguy cơ 10.000 hồ sơ bị đánh cắp hoặc bị mất trên 26%. Vì vậy, bạn chỉ có trên một phần bốn cơ hội mất 10.000 bản ghi. Bạn có chấp nhận rủi ro nếu bạn có thể sử dụng công nghệ để ngăn chặn điều đó không?

Các tổ chức mắc kẹt trong các mô hình hoạt động và tư duy cũ không nhận ra tầm quan trọng của các giao thức bảo mật trong toàn công ty. Để cải thiện, họ phải giải quyết nhu cầu của mình về cái mà Gartner gọi là Quản trị bảo mật dữ liệu và do đó bảo vệ thông tin trong các sự kiện có cấu trúc và phối hợp, không phải như một biện pháp cân nhắc hoặc khắc phục sau khi vi phạm.

Quản trị Bảo mật Dữ liệu là gì?

Gartner định nghĩa quản trị bảo mật dữ liệu (DSG) là “một tập hợp con của quản trị thông tin liên quan cụ thể đến việc bảo vệ dữ liệu của công ty (trong cả cơ sở dữ liệu có cấu trúc và các biểu mẫu dựa trên tệp không có cấu trúc) thông qua các chính sách và quy trình dữ liệu được xác định.”

Bạn xác định các chính sách. Bạn xác định các quy trình. Không có một giải pháp phù hợp với tất cả các DSG. Hơn nữa, không có sản phẩm duy nhất đáp ứng tất cả các nhu cầu của DSG. Bạn phải xem xét dữ liệu của mình và cân nhắc xem lĩnh vực nào có nhu cầu lớn nhất và tầm quan trọng nhất đối với công ty của bạn. Bạn nắm quyền quản lý dữ liệu vào tay mình để ngăn chặn thảm họa. Hãy nhớ rằng thông tin của bạn là trách nhiệm của bạn.

Mặc dù có nhiều con đường để bảo vệ dữ liệu - logic, vật lý và con người - ba phương pháp phần mềm chính mà khách hàng IRI sử dụng thành công là phân loại, khám phá và khử nhận dạng (che) PII và các dữ liệu khác được coi là nhạy cảm.

Phân loại dữ liệu

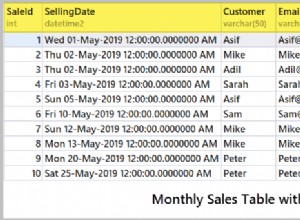

Để tìm và bảo vệ dữ liệu cụ thể có nguy cơ, trước tiên dữ liệu đó phải được xác định trong các danh mục hoặc nhóm được đặt tên. Dữ liệu được phân loại như vậy có thể được lập danh mục không chỉ theo tên và thuộc tính của nó (ví dụ:SSN Hoa Kỳ, 9 số), mà còn phải xác thực tính toán (để phân biệt với các chuỗi 9 chữ số khác) và phân bổ độ nhạy (bí mật, nhạy cảm, v.v. .).

Ngoài các phép gán đó, các lớp dữ liệu hoặc nhóm lớp có thể được đặc trưng bởi vị trí của chúng và / hoặc cách chúng được tìm thấy (/ các phương pháp tìm kiếm) nếu vị trí của chúng không xác định. Cũng có thể là việc chỉ định toàn cục của một chức năng khắc phục hoặc che dấu, để việc khử nhận dạng có thể được thực hiện nhất quán cho tất cả các thành viên của lớp, bất kể vị trí, bảo toàn tính toàn vẹn tham chiếu của nó.

Khám phá dữ liệu

Để tìm dữ liệu nhạy cảm, các hàm tìm kiếm có thể được liên kết hoặc không với các lớp dữ liệu có thể được thực thi. Ví dụ về các kỹ thuật khám phá bao gồm tìm kiếm Biểu thức chính quy tương thích với RegEx hoặc Perl (PCRE) thông qua cơ sở dữ liệu hoặc tệp, thuật toán so khớp mờ (soundalike), logic lọc đường dẫn hoặc cột đặc biệt, nhận dạng thực thể có tên (NER), nhận dạng khuôn mặt, v.v.

Nó cũng có thể tận dụng học máy trong quá trình nhận dạng. IRI hỗ trợ học máy bán giám sát trong việc xây dựng mô hình NER, chẳng hạn như trong sản phẩm DarkShield của nó (bên dưới).

Khử nhận dạng dữ liệu

Một trong những cách để giảm thiểu và thậm chí vô hiệu hóa nguy cơ vi phạm dữ liệu là che dữ liệu ở trạng thái nghỉ hoặc đang chuyển động, với các chức năng cấp trường làm cho nó được bảo vệ nhưng vẫn có thể sử dụng được ở một mức độ nào đó.

Theo nhà phân tích Marc Meunier của Gartner, “Cách phát triển của việc tạo mặt nạ dữ liệu để bảo vệ dữ liệu khỏi người trong cuộc và người ngoài cuộc:”

Việc áp dụng che dữ liệu giúp các tổ chức nâng cao mức độ bảo mật và đảm bảo quyền riêng tư cho dữ liệu nhạy cảm của họ - có thể là thông tin sức khỏe được bảo vệ (PHI), thông tin nhận dạng cá nhân (PII) hoặc sở hữu trí tuệ (IP). Đồng thời, việc tạo mặt nạ dữ liệu giúp đáp ứng các yêu cầu tuân thủ các tiêu chuẩn và quy định về bảo mật và quyền riêng tư.

Hầu hết các doanh nghiệp - theo quy tắc nội bộ hoặc luật bảo mật dữ liệu - hiện đang hoặc sẽ sớm biến việc che giấu dữ liệu trở thành yếu tố cốt lõi trong chiến lược bảo mật tổng thể của họ.

Giải pháp phần mềm đã được chứng minh

IRI cung cấp các giải pháp tạo mặt nạ dữ liệu động và tĩnh cho cơ sở dữ liệu, tệp phẳng, máy tính lớn độc quyền và các nguồn ứng dụng kế thừa cũng như các nền tảng dữ liệu lớn (Hadoop, NoSQL, Amazon, v.v.) trong sản phẩm FieldShield hoặc nền tảng Voracity, cũng như dữ liệu có rủi ro trong Excel qua CellShield.

Đối với dữ liệu trong các nguồn bán và phi cấu trúc như NoSQL DBs, tệp văn bản dạng tự do và nhật ký ứng dụng, tài liệu MS Office và .PDF, cùng với tệp hình ảnh (thậm chí cả khuôn mặt), bạn có thể sử dụng DarkShield để phân loại, khám phá và khử nhận dạng nó .

Trong các sản phẩm 'lá chắn' này, bạn có thể sử dụng các chức năng như làm mờ, xóa, mã hóa, redaction, bút danh, băm và mã hóa, có hoặc không có khả năng đảo ngược các chức năng đó. Voracity - bao gồm các sản phẩm đó - cũng gấp việc che dữ liệu thành các hoạt động tích hợp và di chuyển dữ liệu, cũng như liên kết dữ liệu (ảo hóa), báo cáo và quấn dữ liệu cho các hoạt động phân tích.

Các tính năng phát hiện, phân loại, quản lý siêu dữ liệu và ghi nhật ký kiểm tra được tích hợp sẵn tạo điều kiện thuận lợi cho cả đánh giá tự động và thủ công về khả năng nhận dạng lại của các hồ sơ bị ảnh hưởng. Xem www.iri.com/solutions/data-masking và www.iri.com/solutions/data-governance để biết thêm thông tin, đồng thời liên hệ với đại diện IRI của bạn nếu bạn cần trợ giúp tạo hoặc thực thi khung DSG của mình thông qua data center, hoặc phương pháp bảo mật 'startpoint'.